Naoris Protocol: Revolucionando a cibersegurança através da Blockchain

Ameaças cibernéticas estão se multiplicando em um mundo digital onde tudo está se tornando interconectado. Web2 e Web3 agora compartilham as mesmas vulnerabilidades: infraestruturas em nuvem centralizadas, dispositivos conectados mal protegidos e algoritmos criptográficos que estão se tornando obsoletos diante da computação quântica. Soluções tradicionais não são mais suficientes. Elas falham em monitorar, proteger e validar em tempo real. Naoris Protocol oferece uma nova abordagem. Sua Infraestrutura Pós-Quântica Descentralizada opera abaixo das camadas de blockchain para proteger tanto o Web2 quanto o Web3 em sua essência. Este artigo explora os desafios atuais da cibersegurança, explica o conceito de segurança descentralizada e detalha os pilares técnicos e as vantagens estratégicas do modelo Naoris Protocol.

Em resumo

- A cibersegurança atual está desatualizada e despreparada para as ameaças modernas e o iminente risco quântico.

- A Naoris transforma cada dispositivo em um nó validador para segurança descentralizada em tempo real.

- Sua Camada Sub-Zero fica abaixo da Camada 0 e protege Web2 e Web3 sem interromper sistemas existentes.

- O protocolo é construído sobre três pilares: dPoSec, Swarm AI e criptografia pós-quântica.

- O token $NAORIS alimenta o ecossistema, recompensa os nós e permite acesso ao CSaaS.

- Já em operação, a Naoris protege blockchains, cidades inteligentes, hospitais e infraestrutura crítica.

O cenário digital atual: segurança superada pelas ameaças modernas

Sistemas digitais ainda dependem de arquiteturas desatualizadas e centralizadas. Tanto o Web2 quanto o Web3 apresentam fraquezas críticas e não suportam a rápida evolução dos ciberataques e a ameaça da computação quântica. Esses ataques são mais frequentes, mais sofisticados e visam sistemas já enfraquecidos. Uma revisão profunda dos modelos de cibersegurança é agora necessária.

Uma arquitetura digital centralizada e frágil

A maioria dos sistemas digitais atuais depende de servidores centralizados, que concentram dados e funções críticas em um só lugar, criando pontos únicos de falha vulneráveis. Hackers têm como alvo essas áreas sensíveis para obter acesso a sistemas inteiros. Serviços em nuvem, embora amplamente usados, não protegem contra ataques coordenados e carecem de monitoramento granular dos terminais.

No Web2, dispositivos conectados e redes industriais frequentemente não possuem segurança nativa. Eles estão integrados a sistemas desatualizados que não foram projetados para lidar com ameaças modernas.

Até mesmo o Web3, concebido para resiliência, herda muitas dessas vulnerabilidades. Ainda depende de provedores de nuvem centralizados para rodar pontes, DEXs e validadores. Isso compromete a promessa da descentralização.

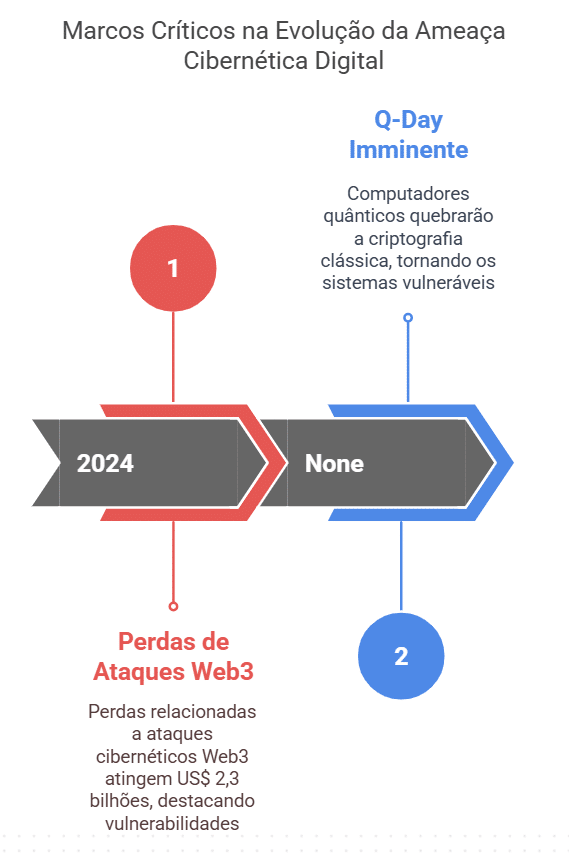

Em 2024, as perdas relacionadas a cyberataques em Web3 atingiram US$ 2,3 bilhões, destacando a dimensão do problema e a falha das abordagens atuais.

Q-Day e a iminente ameaça quântica

A ameaça quântica não é mais teórica. Projetos como Google Willow, Microsoft Majorana e o Zuchongzhi 3 da China provam que a transição está próxima. O Q-Day marca o momento em que computadores quânticos quebrarão sistemas criptográficos clássicos. Algoritmos como RSA e ECC se tornarão obsoletos.

Shor e Grover já demonstraram o potencial destrutivo dos algoritmos quânticos. Eles tornarão as chaves privadas vulneráveis, inclusive retroativamente. A maioria dos blockchains não pode integrar a criptografia pós-quântica sem interrupções. Mudar mecanismos de consenso ou arquiteturas de carteiras exige hard forks, migrações complexas e arrisca quebrar compatibilidade.

Muitos projetos estão adiando a atualização, deixando usuários, dados e identidades digitais expostos a ataques massivos quando o Q-Day chegar.

Cibersegurança descentralizada: um novo paradigma

Sistemas digitais estão evoluindo para ambientes interconectados, distribuídos e complexos. As abordagens tradicionais de cibersegurança centralizada estão com dificuldades para acompanhar. A cibersegurança descentralizada surge como uma alternativa plausível, oferecendo novos princípios adequados tanto para Web2 quanto para Web3.

Os princípios da cibersegurança descentralizada

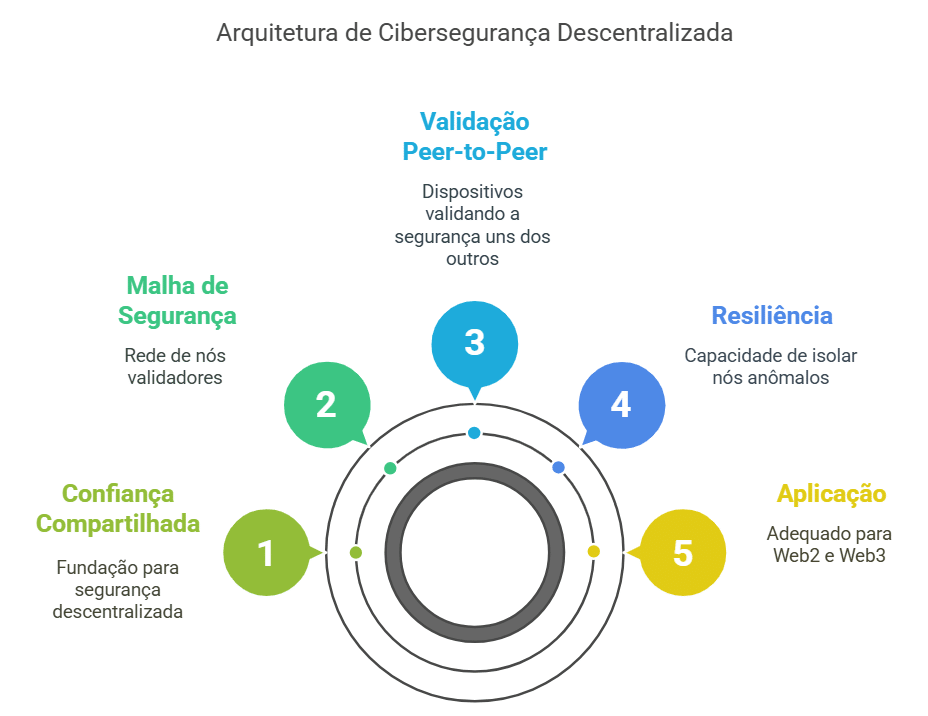

Diferente dos modelos tradicionais, a cibersegurança descentralizada não depende de uma autoridade central para confiança. Baseia-se em uma rede distribuída onde cada dispositivo, nó ou sistema valida a segurança dos demais.

Este modelo opera através de uma arquitetura de malha de segurança, onde cada dispositivo é transformado em um nó validador ciberneticamente confiável que monitora e valida todos os outros dispositivos da malha.

A validação peer-to-peer reforça a resiliência. Se um nó se comporta de forma anômala, o restante da rede pode isolá-lo ou desativá-lo automaticamente.

Isso cria uma “mente-colmeia” de segurança que responde em tempo real, substituindo tecnologias estáticas de mais de 40 anos e auditorias manuais ultrapassadas. Monitora todos os componentes continuamente e detecta ameaças antes que se espalhem. A proteção perimetral agora é substituída por uma defesa integrada e em todo o sistema.

Por que este modelo está se tornando essencial?

A validação em tempo real é agora crítica, uma vez que os ciberataques exploram janelas de tempo extremamente curtas. Reações rápidas determinam se um alerta é contido ou se torna uma violação completa. Infraestruturas modernas não são mais centralizadas. Elas abrangem ambientes de nuvem, móveis, IoT e blockchain. Sistemas de segurança devem acompanhar e se adaptar a essa realidade.

Além disso, Web2 e Web3 coexistem atualmente, mas carecem de um padrão de cibersegurança compartilhado. Uma solução interoperável que conecte ambos os mundos é agora imprescindível. A cibersegurança descentralizada atende a essa necessidade. Ela constrói uma fundação de confiança compartilhada, projetada para resistir a ameaças presentes e futuras.

Naoris Protocol: a fundação invisível para uma internet segura

Naoris Protocol faz mais do que adicionar uma camada de segurança; ela redefine a própria infraestrutura. Sua missão: construir uma fundação de cibersegurança descentralizada que protege toda a internet, desde sistemas legados do Web2 até blockchains avançados. Essa fundação opera de forma invisível, contínua e sob todas as camadas existentes.

A Camada Sub-Zero: abaixo da Camada 0

Naoris introduz um conceito único: a Camada Sub-Zero, que fica abaixo da Camada 0 do blockchain, onde ainda não existe nenhuma camada de segurança. Essa posição estratégica permite que o protocolo reforce qualquer sistema digital sem alterar sua funcionalidade.

Diferente de outras soluções, blockchains que integram Naoris não requerem hard forks ou migrações. Integra-se nativamente com blockchains das Camadas 0, 1 e 2. Ecossistemas compatíveis com EVM podem adotá-lo sem interromper suas redes.

Naoris também suporta sistemas Web2, incluindo servidores em nuvem, dispositivos conectados, redes empresariais e bancos de dados críticos, beneficiando-se do mesmo nível de proteção pós-quântica.

Ao criar uma malha de confiança entre ambientes, Naoris se torna uma camada unificadora, protegendo transações, comunicações e sistemas físicos enquanto preserva a interoperabilidade Web2/Web3.

As três tecnologias centrais do Naoris Protocol

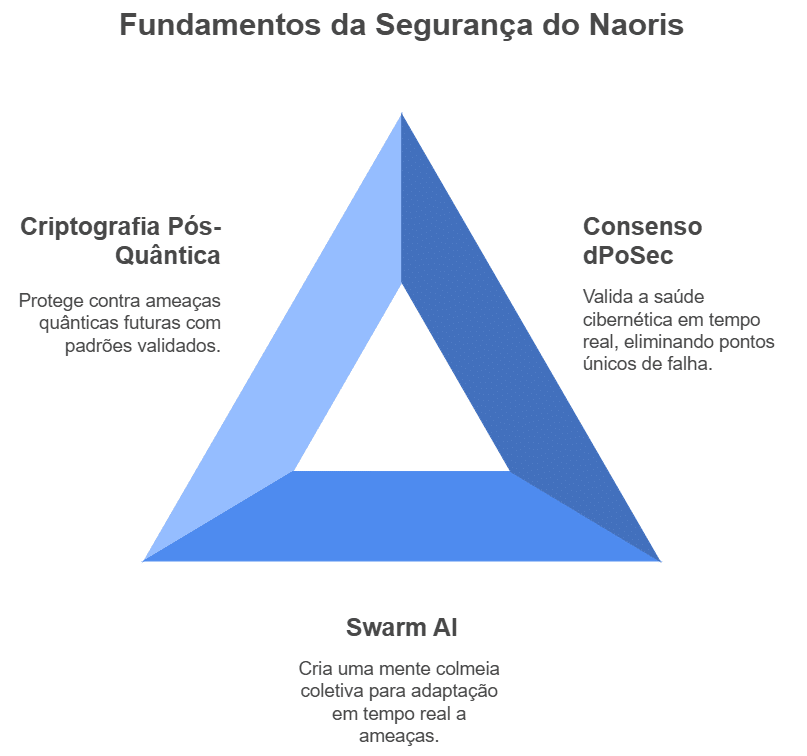

A infraestrutura do Naoris Protocol baseia-se em três tecnologias centrais que trabalham juntas para fornecer segurança ponta a ponta:

Consenso dPoSec (Prova Descentralizada de Segurança)

dPoSec valida a “saúde cibernética” de todos os dispositivos conectados em tempo real, transformando dispositivos centralizados e não confiáveis em um exército de nós validadores descentralizados, eliminando pontos únicos de falha.

Swarm AI

Swarm AI é uma camada distribuída de inteligência artificial. Cada nó analisa seu ambiente e compartilha insights com os demais. Se uma ameaça surgir, toda a rede é atualizada com as informações mais recentes.

Isso cria uma “mente colmeia” coletiva capaz de se adaptar a cada ataque em tempo real.

Criptografia pós-quântica

Naoris usa padrões criptográficos pós-quânticos como Dilithium-5 e KEMs, validados pelo NIST, OTAN e ETSI. Eles protegem dados, identidades e transações contra futuras ameaças quânticas.

Combinados, esses três pilares formam uma infraestrutura única que resiste a ameaças complexas e antecipa riscos futuros.

Os principais benefícios do modelo Naoris Protocol

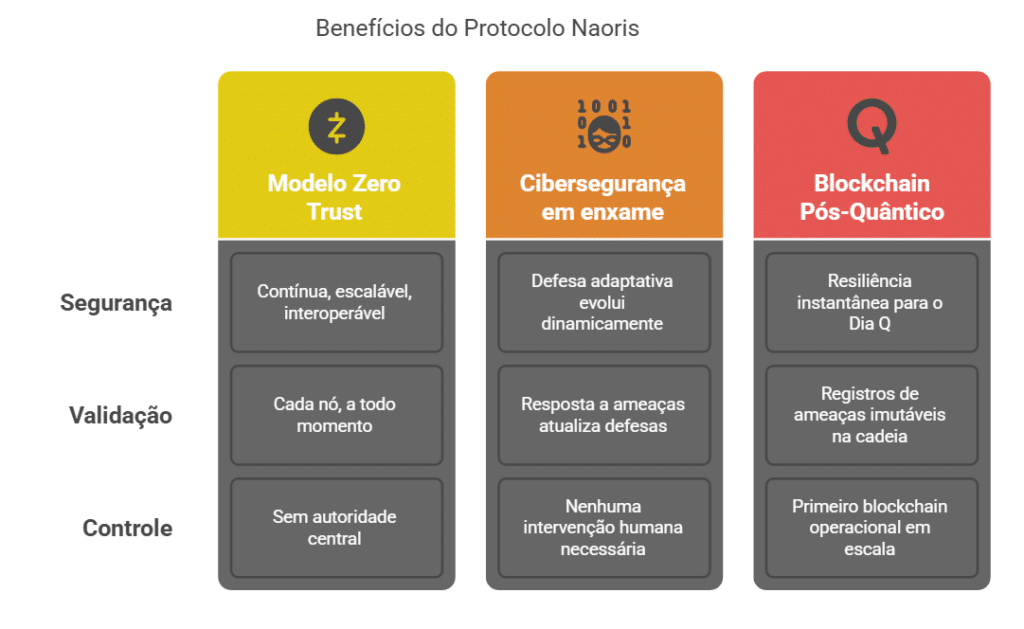

O Naoris Protocol oferece mais do que uma solução técnica. Ele redefine como os sistemas digitais são estruturados, protegidos e validados. Sua infraestrutura descentralizada, automatizada e pós-quântica permite segurança contínua, escalável e interoperável.

Um modelo Zero Trust distribuído e automatizado

Naoris aplica Zero Trust em toda a rede: nenhum dispositivo ou interação é confiável de forma implícita. A validação acontece em cada nó, a todo momento.

Esse modelo dinâmico substitui a confiança estática. Cada componente deve provar conformidade antes de participar.

Não existe controle central, a validação ocorre localmente através do dPoSec. A segurança é aplicada por uma rede de pares, e não por uma autoridade central.

Cibersegurança baseada em enxame para defesa adaptativa

Swarm AI permite inteligência coletiva. Cada nó compartilha dados de comportamento local pela malha. Quando surge uma ameaça, a rede responde instantaneamente atualizando os mecanismos de defesa globalmente.

Essa defesa adaptativa evolui continuamente, sem intervenção humana, garantindo resiliência dinâmica contra a crescente complexidade cibernética.

Blockchain pós-quântica em produção

Naoris é o primeiro blockchain operacional processando transações pós-quânticas em escala. Não é um protótipo, está ativo, com milhões de interações validadas. Essa infraestrutura oferece resiliência instantânea para o Q-Day. Dados, identidades e contratos inteligentes podem ser protegidos.

Cada ameaça detectada é registrada de forma imutável on-chain, permitindo trilhas completas de auditoria e melhoria contínua da segurança.

Um ecossistema econômico descentralizado e incentivado

O Naoris Protocol é mais que tecnologia inovadora, é um modelo econômico baseado em transparência e participação. Incentiva usuários, empresas e infraestruturas a contribuírem ativamente para a segurança global, alimentado por um token único: $NAORIS.

$NAORIS: o combustível da segurança descentralizada

$NAORIS alimenta todos os mecanismos de validação, coordenação e segurança. Nós que cumprem o dPoSec ganham $NAORIS como recompensa, incentivando o bom comportamento e aumentando a confiabilidade da rede.

$NAORIS também permite acesso ao Cybersecurity-as-a-Service (CSaaS): auditorias em tempo real, validações e provas de conformidade. Suporta governança, com detentores de token votando em atualizações, políticas e evolução do protocolo. É também utilizável cross-chain, aumentando a flexibilidade e alcance.

Testnet & Adoção: prova de tração no mercado

A testnet Naoris já mostrou um impulso notável:

- 56M+ Transações Pós-Quânticas Processadas : Naoris é o primeiro blockchain a processar transações PQ em escala.

- 2,1M+ Carteiras Criadas : Uma taxa superior ao que a maioria das grandes chains alcançou no primeiro ano.

- 800K+ Nós de Segurança Ativados : A maior malha de segurança descentralizada lançada até hoje.

- 314M+ Ameaças Mitigadas : Superando provedores tradicionais centralizados de cibersegurança em volume de detecção.

Esses números comprovam a viabilidade do modelo e a crescente demanda de mercado por cibersegurança de próxima geração.

Casos de uso: onde Naoris funciona hoje

Naoris não é apenas teórico, já está protegendo ambientes reais.

Em Web3: protegendo blockchains, contratos inteligentes e DAOs

A segurança Web3 ainda é uma grande preocupação. Blockchains compatíveis com EVM sofrem vulnerabilidades centralizadas em validadores, pontes e DEXs. Naoris substitui estas por validação descentralizada em tempo real de nós e componentes on-chain.

Também protege contratos inteligentes e DAOs, verificando cada interação usando padrões pós-quânticos.

Em Web2 e setores críticos: saúde, finanças, defesa, cidades inteligentes

Infraestruturas Web2 lidam com grandes volumes de dados sensíveis, em sistemas legados.

Naoris valida continuamente a integridade de servidores e redes, reforçando a soberania digital:

- Na saúde, protege registros médicos, dispositivos conectados e plataformas de diagnóstico;

- Nas finanças, assegura conformidade em tempo real e bloqueia intrusões sistêmicas;

- Cidades inteligentes usam Naoris para monitorar infraestrutura urbana: transporte, energia, prédios, sensores ambientais;

- Defesa e segurança nacional se beneficiam da continuidade operacional do Naoris e mitigação híbrida de ameaças.

Naoris oferece uma solução pronta para implantação que responde aos desafios de cibersegurança mais urgentes de hoje.

A cibersegurança tradicional não acompanha mais a escala e a sofisticação das ameaças modernas. Construída em estruturas centralizadas, não resiste a ataques da era quântica. O Naoris Protocol oferece uma alternativa radical, transformando cada dispositivo em um nó seguro de validação, aplicando Zero Trust em tempo real e aproveitando criptografia pós-quântica validada. Sua infraestrutura Sub-Zero constrói uma nova base de confiança digital. Protege hoje sistemas Web2 e Web3, enquanto se prepara para os desafios tecnológicos de amanhã com força e transparência. Vale também destacar que isso representa um grande avanço para quem deseja investir em criptomoedas de cibersegurança.

FAQ

Não. O protocolo foi desenvolvido sobre uma infraestrutura blockchain para garantir integridade, rastreabilidade e resiliência. Sua compatibilidade com EVM permite integração entre várias redes sem causar interrupções.

Sim. O Naoris possui uma arquitetura modular, oferecendo às pequenas e médias empresas acesso a uma cibersegurança avançada sem a necessidade de infraestrutura pesada ou altos custos.

O Naoris atua no nível da infraestrutura, e não apenas no software. Ele protege sistemas inteiros (hardware, software, processos, APIs etc.) por meio de validação descentralizada, em vez de depender de varreduras locais ou assinaturas.

Maximize sua experiência na Cointribune com nosso programa "Read to Earn"! Para cada artigo que você lê, ganhe pontos e acesse recompensas exclusivas. Inscreva-se agora e comece a acumular vantagens.

Diplômé de Sciences Po Toulouse et titulaire d'une certification consultant blockchain délivrée par Alyra, j'ai rejoint l'aventure Cointribune en 2019. Convaincu du potentiel de la blockchain pour transformer de nombreux secteurs de l'économie, j'ai pris l'engagement de sensibiliser et d'informer le grand public sur cet écosystème en constante évolution. Mon objectif est de permettre à chacun de mieux comprendre la blockchain et de saisir les opportunités qu'elle offre. Je m'efforce chaque jour de fournir une analyse objective de l'actualité, de décrypter les tendances du marché, de relayer les dernières innovations technologiques et de mettre en perspective les enjeux économiques et sociétaux de cette révolution en marche.

Os conteúdos e produtos mencionados nesta página não são, de forma alguma, aprovados pela Cointribune...

A Cointribune se esforça para fornecer aos leitores todas as informações úteis disponíveis...

O investimento em ativos financeiros digitais envolve riscos.

Ler mais