Rede de confiança descentralizada: A solução do Naoris Protocol

O cenário digital está evoluindo dentro de um ambiente cada vez mais complexo, interconectado e vulnerável. O surgimento das tecnologias quânticas, o avanço da IA e a proliferação de dispositivos conectados ampliam as vulnerabilidades existentes. As infraestruturas Web2 e Web3 ainda dependem de modelos centralizados que não resistem a novas ameaças. Essa centralização cria pontos únicos de falha e enfraquece a resiliência geral do sistema. Diante dessa realidade, torna-se necessária uma nova abordagem. Naoris Protocol apresenta a Cyber Physical Trust Mesh (CPTM), uma solução de infraestrutura descentralizada e pós-quântica. Ela supera o DePIN tradicional ao estabelecer uma malha de confiança projetada para validar, proteger e reforçar continuamente cada camada digital.

Em resumo

- Sistemas centralizados Web2 e Web3 são estruturalmente vulneráveis e despreparados para ameaças da era da IA e quântica.

- Naoris Protocol apresenta a Cyber Physical Trust Mesh (CPTM), uma infraestrutura descentralizada pós-quântica que protege todas as camadas digitais.

- A CPTM transforma cada dispositivo em um nó validador, usando dPoSec, Swarm AI e criptografia resistente à computação quântica.

- Diferente dos modelos tradicionais, Naoris permite validação autônoma em tempo real e provas de segurança transparentes registradas on-chain.

- Reduz custos de auditoria, diminui o tempo de resposta às ameaças e fortalece a resiliência em sistemas de nuvem, IoT e blockchain.

- Já escalando rapidamente, Naoris emerge como padrão global de cibersegurança para setores críticos como defesa, finanças e saúde.

O que é uma Cyber Physical Trust Mesh (CPTM)?

A Cyber Physical Trust Mesh é um novo paradigma de cibersegurança. Ela introduz uma arquitetura descentralizada projetada para garantir confiança e resiliência nas infraestruturas digitais. Ao contrário dos sistemas tradicionais, não depende de centros de controle isolados, mas de uma rede distribuída que valida continuamente seus componentes.

Como funciona?

Uma cyber physical trust mesh é uma rede de dispositivos interconectados capaz de verificar mutuamente sua integridade. Cada dispositivo desempenha um papel ativo na validação da segurança dos demais. Esse modelo transforma sistemas digitais em ambientes autodefensivos que não dependem de uma autoridade central.

Diferente de uma malha de comunicação simples, que apenas troca informações, a Trust Mesh incorpora a confiança como um elemento operacional central. Ela implementa a verificação sistemática da saúde cibernética de cada componente da rede.

O Naoris Protocol eleva ainda mais esse conceito. Ele o integra em uma infraestrutura pós-quântica, projetada para resistir às ameaças da nova era digital.

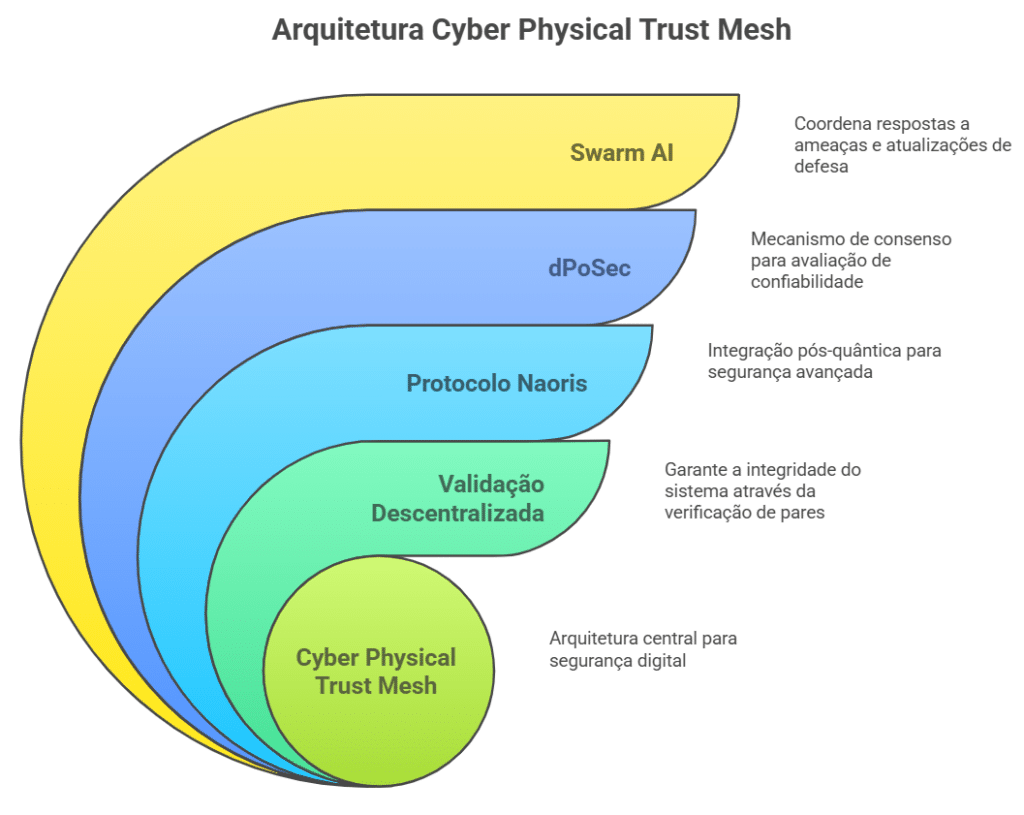

Componentes principais de uma Trust Mesh do Naoris Protocol

Naoris transforma cada dispositivo físico, sensor IoT, servidor ou validador de blockchain em um nó ativo de segurança. Cada nó monitora continuamente seu próprio estado e o de seus pares, e transmite provas criptográficas de conformidade para toda a malha.

A validação é realizada pelo consenso dPoSec (Decentralized Proof of Security), que avalia a confiabilidade de cada componente em tempo real. Swarm AI fortalece essa abordagem coordenando as respostas da rede a ameaças e distribuindo instantaneamente atualizações de defesa. Por fim, a CPTM unifica sistemas Web2 e Web3 em uma única malha segura, garantindo proteção em nuvem, blockchain e dispositivos físicos.

Por que sistemas centralizados falham em garantir segurança

As infraestruturas digitais atuais estão prestes a um fracasso catastrófico, agarrando-se a arquiteturas centralizadas que os sistemas quânticos estão prestes a despedaçar como papel. “Estamos vivendo tempo emprestado”, alerta o ex-criptógrafo da NSA James Rothwell. “A revolução quântica não chegará em uma década, está chegando agora, e tornará os protocolos de segurança atuais obsoletos antes que a maioria das empresas sequer comece a se preparar.”

Esse legado Web2, já revelando fraquezas críticas diante de ameaças cibernéticas convencionais, enfrenta um colapso iminente sob o ataque quântico que especialistas agora preveem ocorrer em 6-12 meses, um cronograma dramaticamente acelerado por recentes avanços na correção de erros quânticos. Mesmo os sistemas Web3, apesar de suas alegações de descentralização, mantêm pontos centralizados críticos. Essas vulnerabilidades expõem todo o ecossistema a ataques de grande escala e imprevisíveis.

Falhas estruturais do Web2 e Web3

A principal falha das arquiteturas Web2 está na sua centralização. Um único ponto de falha pode comprometer um sistema inteiro. Essa vulnerabilidade estrutural permite que atacantes visem servidores centrais para acessar dados massivos ou interromper serviços essenciais.

Muitos serviços ainda dependem de nuvens centralizadas e servidores isolados que não compartilham estado de segurança entre si, atrasando respostas a ameaças.

No Web3, a situação não é muito melhor. Apesar das camadas de blockchain descentralizadas, pontes, DEXs e validadores frequentemente dependem de componentes Web2, reproduzindo as mesmas fraquezas. Ferramentas fragmentadas de detecção limitam a visibilidade global e atrasam a neutralização das ameaças.

Os limites dos modelos tradicionais de cibersegurança

Os modelos atuais são baseados em auditorias periódicas e protocolos estáticos, que não são eficazes contra ataques em evolução. Sistemas frequentemente detectam intrusões semanas após o ocorrido.

Além disso, a maioria das soluções não é compatível com pós-quântico. Algoritmos clássicos não resistem a ataques quânticos futuros.

Por fim, esses modelos não fornecem provas criptográficas contínuas de segurança. Usuários precisam confiar em promessas de terceiros, sem meios de verificar a integridade do sistema em tempo real.

Naoris Protocol: uma infraestrutura de confiança para a era Pós-Quântica

Naoris Protocol baseia-se em uma visão radicalmente nova de cibersegurança. Não se limita a corrigir vulnerabilidades existentes; redefine a arquitetura digital incorporando confiança em seu núcleo. Essa infraestrutura opera abaixo de todas as camadas técnicas existentes para entregar segurança nativa, contínua e resistente à era pós-quântica.

A Camada Sub-Zero: uma fundação invisível abaixo das Camadas 0/1/2

A Camada Sub-Zero é a base técnica do protocolo. Opera abaixo das Camadas 0, 1 e 2, aumentando a confiabilidade de todos os sistemas digitais sem interromper seu funcionamento.

Essa camada invisível atua como um alicerce de confiança. Ela valida a integridade em tempo real dos componentes, seja blockchain, nuvem ou IoT. Integra-se com blockchains compatíveis com EVM sem exigir hard forks e também suporta infraestrutura Web2. Nenhuma revisão profunda é necessária para adotar a segurança pós-quântica da Naoris.

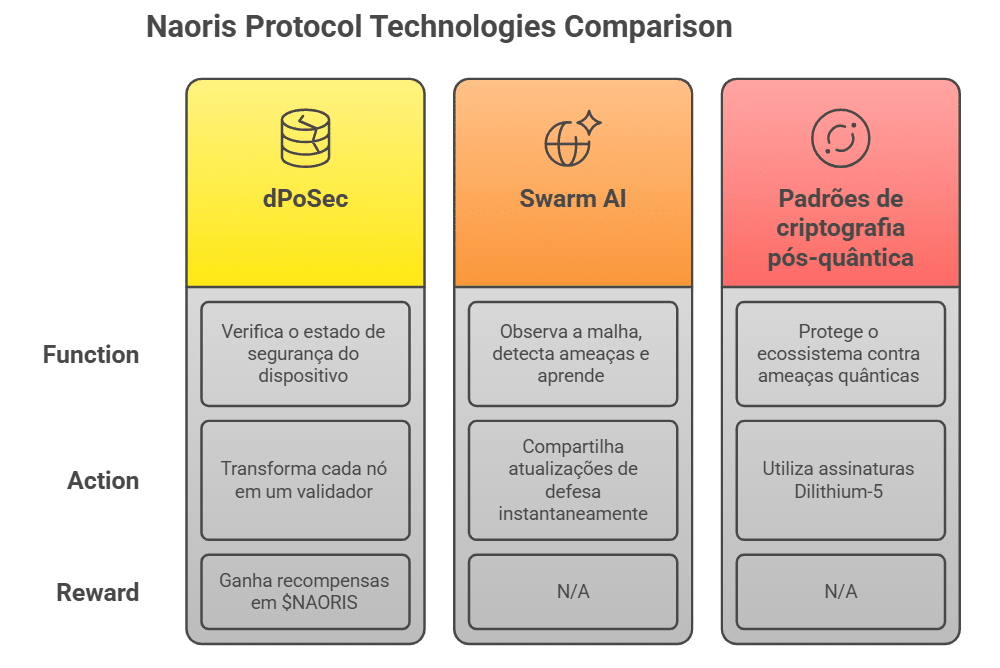

Tecnologias centrais da Naoris CPTM

- dPoSec verifica o estado de segurança de cada dispositivo conectado, transformando cada nó em um validador confiável;

- Swarm AI, uma camada de inteligência distribuída, observa toda a malha, detecta ameaças, aprende com comportamentos maliciosos e compartilha instantaneamente atualizações de defesa pela rede;

- Naoris também se baseia em padrões de criptografia pós-quântica alinhados com NIST, OTAN e ETSI. Utiliza assinaturas Dilithium-5 e mecanismos avançados de criptografia para proteger o ecossistema contra o Q-Day e outras ameaças quânticas.

Essa malha de segurança opera com um modelo de incentivos. Dispositivos que validam seu estado e contribuem para a segurança da rede ganham recompensas em $NAORIS. O sistema aprende coletivamente. Ele se adapta a cada ameaça integrando novas regras de defesa.

Assim que uma ameaça é detectada localmente, a malha responde globalmente, isolando, neutralizando e reforçando-se em tempo real.

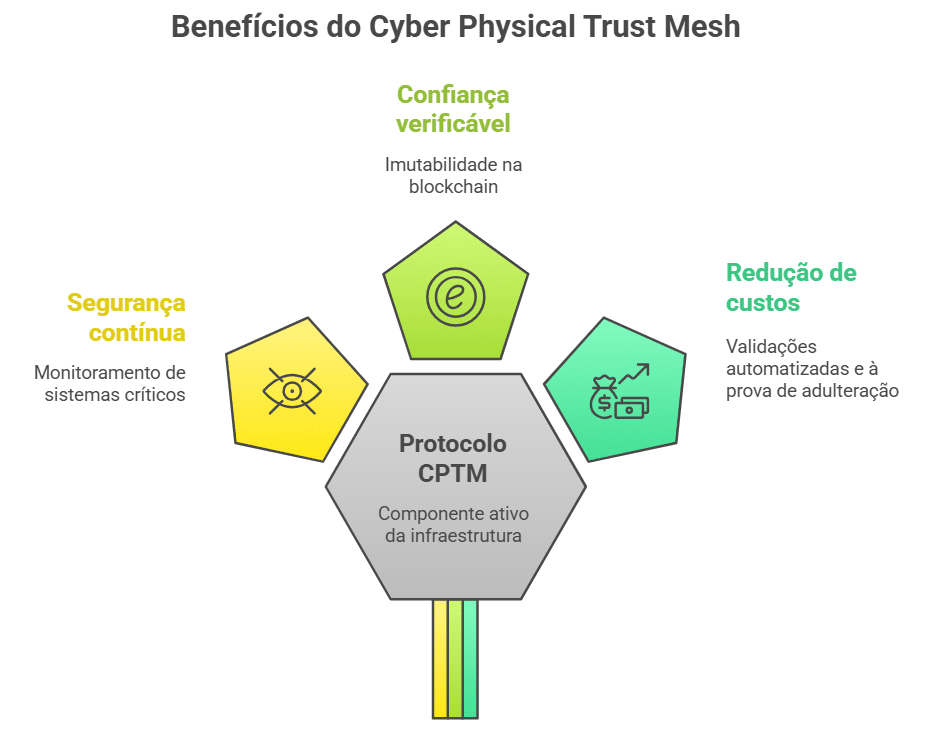

Quais são os benefícios concretos do Cyber Physical Trust Mesh?

O CPTM do Protocolo Naoris oferece uma resposta estrutural às falhas de segurança digital. Vai além da proteção para se tornar uma parte ativa da infraestrutura. Seus benefícios abrangem segurança técnica, transparência, eficiência de custos e resiliência operacional.

Segurança contínua para infraestruturas Web2 e Web3

O CPTM garante monitoramento ativo dos sistemas críticos. Ele cobre ambientes em nuvem, dispositivos IoT e sistemas de rede de borda. Cada dispositivo torna-se um ponto de controle autônomo.

Também protege as infraestruturas Web3, fortalecendo pontes, DEXs, DAOs e contratos inteligentes. Esses componentes, muitas vezes vulneráveis, ganham um nível de vigilância que as blockchains tradicionais não podem oferecer sozinhas. A segurança torna-se uma propriedade nativa do sistema, integrada em cada interação.

Confiança verificável e transparente

O Trust Mesh gera provas criptográficas imutáveis. Cada ação validada é registrada na blockchain. Nenhum ator pode alterar os dados sem consenso.

A validação é descentralizada. Os dispositivos autoavaliam-se continuamente, verificando cruzadamente o status de segurança uns dos outros.

Essa abordagem garante total transparência, tranquilizando usuários, empresas e reguladores. Estabelece um clima de confiança mensurável baseado em evidências objetivas.

Custos reduzidos e resiliência aumentada

O modelo da Naoris elimina a necessidade de auditorias manuais frequentes. As validações são automatizadas, contínuas e à prova de adulteração. Isso reduz os custos operacionais relacionados à segurança. As empresas não precisam mais de ferramentas dispersas ou múltiplos fornecedores terceirizados.

O Trust Mesh também reduz os tempos de detecção e resposta. Assim que uma ameaça surge, a rede a isola e atualiza suas defesas. Essa abordagem proativa previne interrupções custosas e aumenta a resiliência dos sistemas digitais.

Um padrão global emergente para sistemas críticos

O CPTM do Protocolo Naoris não é apenas uma inovação tecnológica, ele está se posicionando como um novo padrão global de segurança para infraestrutura crítica. Suas aplicações abrangem diversos setores estratégicos, públicos e privados.

Casos de uso estratégicos do Trust Mesh

O Trust Mesh atende às necessidades de setores sensíveis como defesa, cidades inteligentes, finanças, saúde, veículos autônomos e IoT. Graças à sua arquitetura descentralizada e criptografia pós-quântica, protege dados, sistemas e interações críticas.

A testnet da Naoris confirma essa abordagem em larga escala. Registrou 1,1 milhão de nós de segurança e processou mais de 133 milhões de transações pós-quânticas, já ultrapassando os benchmarks atuais do setor.

Um modelo alinhado com as necessidades governamentais e empresariais

Os governos hoje exigem sistemas que sejam compatíveis, soberanos e auditáveis. A Naoris atende a esses três requisitos. Garante conformidade contínua, soberania digital total e auditabilidade nativa por meio do registro de provas de segurança on-chain.

O Trust Mesh se integra perfeitamente aos processos industriais, aumentando a segurança sem interromper os sistemas existentes.

Protocolo Naoris: da visão à implantação operacional

A Naoris está saindo da promessa para a implementação. Mais de 30 setores estão se preparando para integrar suas soluções em suas operações. O desempenho da testnet já supera líderes tradicionais como Cloudflare e Microsoft em volume de detecção de ameaças. Esta rápida adoção confirma o papel central da Naoris no futuro da cibersegurança descentralizada.

À medida que as ameaças digitais aceleram e os riscos quânticos emergem, os modelos tradicionais de cibersegurança estão alcançando seus limites. Uma nova abordagem é essencial. O Cyber Physical Trust Mesh fornece uma resposta eficaz às exigências modernas, transformando a segurança em uma camada de infraestrutura distribuída, contínua e verificável. Este modelo elimina pontos de falha e aumenta a resiliência dos sistemas críticos. O Protocolo Naoris personifica essa revolução, não apenas melhorando a cibersegurança, mas redefinindo seus fundamentos. Com sua Camada Sub-Zero e arquitetura pós-quântica, faz da confiança um padrão nativo para o mundo digital de amanhã.

FAQ

A Trust Mesh protege ativamente dispositivos e dados em tempo real, enquanto uma blockchain apenas registra transações. A Trust Mesh integra validação, detecção e resposta a ameaças como funcionalidades centrais.

Sim. O Naoris Protocol se integra perfeitamente a sistemas Web2 e blockchains compatíveis com EVM. Não é necessário redesenho nem hard fork.

Sim. Os nós podem validar localmente, armazenar provas e sincronizá-las assim que a conexão for restabelecida. Isso garante uma segurança contínua mesmo em ambientes com conectividade instável.

Maximize sua experiência na Cointribune com nosso programa "Read to Earn"! Para cada artigo que você lê, ganhe pontos e acesse recompensas exclusivas. Inscreva-se agora e comece a acumular vantagens.

Diplômé de Sciences Po Toulouse et titulaire d'une certification consultant blockchain délivrée par Alyra, j'ai rejoint l'aventure Cointribune en 2019. Convaincu du potentiel de la blockchain pour transformer de nombreux secteurs de l'économie, j'ai pris l'engagement de sensibiliser et d'informer le grand public sur cet écosystème en constante évolution. Mon objectif est de permettre à chacun de mieux comprendre la blockchain et de saisir les opportunités qu'elle offre. Je m'efforce chaque jour de fournir une analyse objective de l'actualité, de décrypter les tendances du marché, de relayer les dernières innovations technologiques et de mettre en perspective les enjeux économiques et sociétaux de cette révolution en marche.

Os conteúdos e produtos mencionados nesta página não são, de forma alguma, aprovados pela Cointribune...

A Cointribune se esforça para fornecer aos leitores todas as informações úteis disponíveis...

O investimento em ativos financeiros digitais envolve riscos.

Ler mais