Zero Trust e Blockchain: A nova era da cibersegurança

As ameaças cibernéticas estão se multiplicando em um mundo onde os sistemas digitais estão cada vez mais interconectados. Arquiteturas tradicionais, baseadas na confiança implícita e em pontos centralizados de controle, não são mais suficientes para proteger dados e infraestruturas críticas. O modelo Zero Trust surge como uma resposta clara a essas falhas: baseia-se na verificação contínua, não concedendo confiança padrão a nenhum usuário ou dispositivo. Para ir além, a blockchain oferece uma base ideal. Com sua arquitetura Sub-Zero, Naoris Protocol transforma essa promessa em realidade. Cria uma infraestrutura descentralizada, pós-quântica, auto-validante, capaz de proteger os sistemas Web2 e Web3 em tempo real, sem um único ponto de falha.

Em resumo

- Modelos tradicionais de segurança centralizados não são mais eficazes em um mundo de sistemas digitais interconectados e ameaças quânticas.

- O modelo Zero Trust verifica cada usuário e dispositivo por padrão, mas implementações centralizadas introduzem novas vulnerabilidades.

- A blockchain reforça o Zero Trust com confiança distribuída, imutável e verificável, mas cadeias legadas enfrentam limitações de escalabilidade e pós-quânticas.

- Naoris Protocol introduz uma Camada Sub-Zero que opera abaixo das infraestruturas blockchain, permitindo validação pós-quântica e em tempo real perfeita.

- Suas tecnologias dPoSec e Swarm AI transformam cada dispositivo em um nó auto-validante dentro de uma Malha de Confiança descentralizada.

- Já em uso, Naoris protege IoT, cidades inteligentes, plataformas Web3 e infraestruturas críticas sem exigir reformulações técnicas.

O modelo Zero Trust em cibersegurança: seus fundamentos e limites atuais

Diante do aumento das ameaças cibernéticas, as abordagens tradicionais de segurança não são mais adequadas. As empresas não podem mais confiar na proteção de um perímetro fixo. Os ataques podem vir de qualquer lugar, às vezes até de dentro. O modelo Zero Trust oferece uma alternativa clara: negar toda confiança padrão e verificar cada ação com precisão.

Origens e princípios fundamentais do Zero Trust

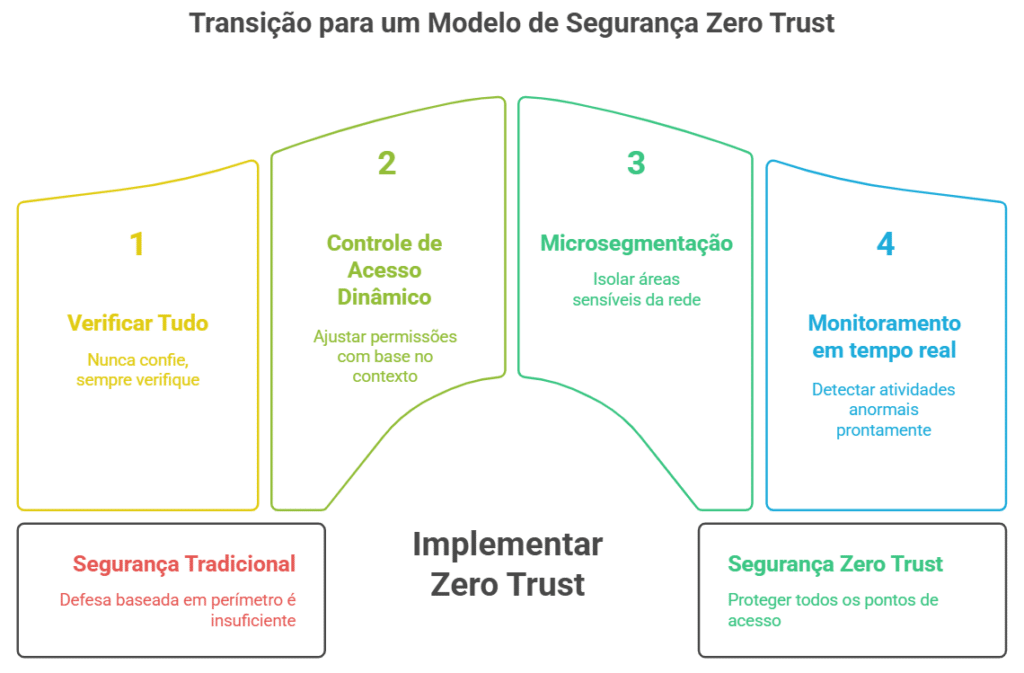

O conceito de Zero Trust é construído sobre uma regra simples: “Nunca confie, sempre verifique.” Nenhuma entidade, interna ou externa à rede, recebe acesso sem verificação prévia. Cada usuário e dispositivo deve provar sua legitimidade antes de acessar recursos.

O modelo utiliza vários mecanismos: controle dinâmico de acesso ajusta permissões conforme o contexto. Microsegmentação isola áreas sensíveis para evitar movimentos laterais em caso de violação. Monitoramento em tempo real detecta qualquer atividade anormal para desencadear uma resposta rápida.

Esses princípios formam um quadro de defesa adequado aos ambientes digitais complexos e móveis de hoje.

Por que o Zero Trust se tornou essencial?

O aumento do trabalho remoto, a proliferação de dispositivos conectados e a adoção de tecnologias em nuvem estão remodelando as redes empresariais. O perímetro tradicional de segurança está desaparecendo.

Os cibercriminosos não focam mais apenas em servidores centrais. Eles exploram vulnerabilidades em endpoints para infiltração discreta. Nesse contexto, o modelo Zero Trust protege cada ponto de acesso. Aumenta a vigilância em toda a rede, sem exceção.

Os limites das implementações centralizadas do Zero Trust

Apesar de suas vantagens, o modelo Zero Trust enfrenta dificuldades quando construído sobre arquiteturas centralizadas. Pontos centrais de controle tornam-se alvos críticos. Uma vez comprometidos, abrem a porta para toda a rede. Latência, problemas de escalabilidade e os custos do processamento centralizado de dados atrasam a implementação.

Além disso, a dependência de soluções proprietárias em nuvem levanta preocupações sobre soberania, confidencialidade e resiliência. O Zero Trust precisa de uma base mais confiável para alcançar todo o seu potencial.

Blockchain como catalisadora do Zero Trust

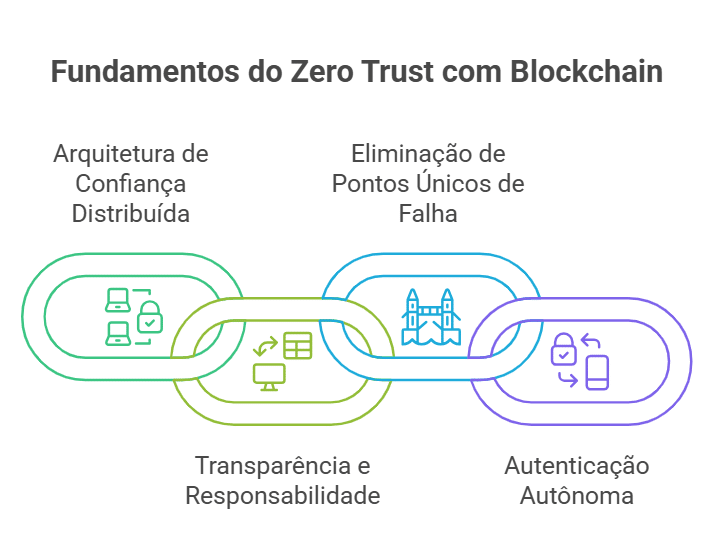

O Zero Trust depende da verificação constante de identidade, integridade e comportamento. Para operar efetivamente, necessita de um sistema de suporte confiável, transparente e resiliente. É aí que a tecnologia blockchain se torna um habilitador crítico. Ela se alinha naturalmente aos requisitos centrais do Zero Trust.

Uma arquitetura baseada em confiança distribuída

Blockchain utiliza um livro-razão compartilhado entre todos os participantes. Este livro não pode ser alterado sem validação coletiva. Cada operação é registrada de forma imutável, e a criptografia garante a autenticidade dos dados. Consenso descentralizado substitui autoridades centrais e valida ações sem um terceiro confiável.

A transparência é natural: qualquer um pode verificar transações a qualquer momento. Isso fortalece a responsabilização e reduz riscos de manipulação.

Como a blockchain reforça o Zero Trust?

A blockchain elimina pontos únicos de falha. Nenhuma autoridade controla o sistema inteiro. Os dados permanecem acessíveis, mas não podem ser falsificados. A integridade torna-se verificável, pública ou privada, conforme a necessidade.

A autenticação não depende mais de um servidor central, pois cada nó verifica localmente as regras da rede. Isso reforça o modelo Zero Trust ao proporcionar validação autônoma, contínua e resiliente.

Os limites das blockchains tradicionais para cibersegurança avançada

Contudo, blockchains tradicionais enfrentam limitações. Sua taxa de processamento é baixa comparada às demandas de redes em grande escala. Estão despreparadas para ataques pós-quânticos. A integração com sistemas Web2 também é complexa. Esses desafios dificultam sua adoção como base central para o Zero Trust global.

Naoris Protocol: uma nova infraestrutura Zero Trust de nível Sub-Zero

Naoris Protocol redefine confiança e segurança ao implantar uma infraestrutura que supera os limites do Zero Trust tradicional. Não se trata de adicionar uma camada de segurança, mas de construir uma base estrutural projetada desde o princípio para operar sem confiança implícita. Essa arquitetura opera abaixo das camadas convencionais de blockchain e possibilita a validação contínua dos sistemas digitais.

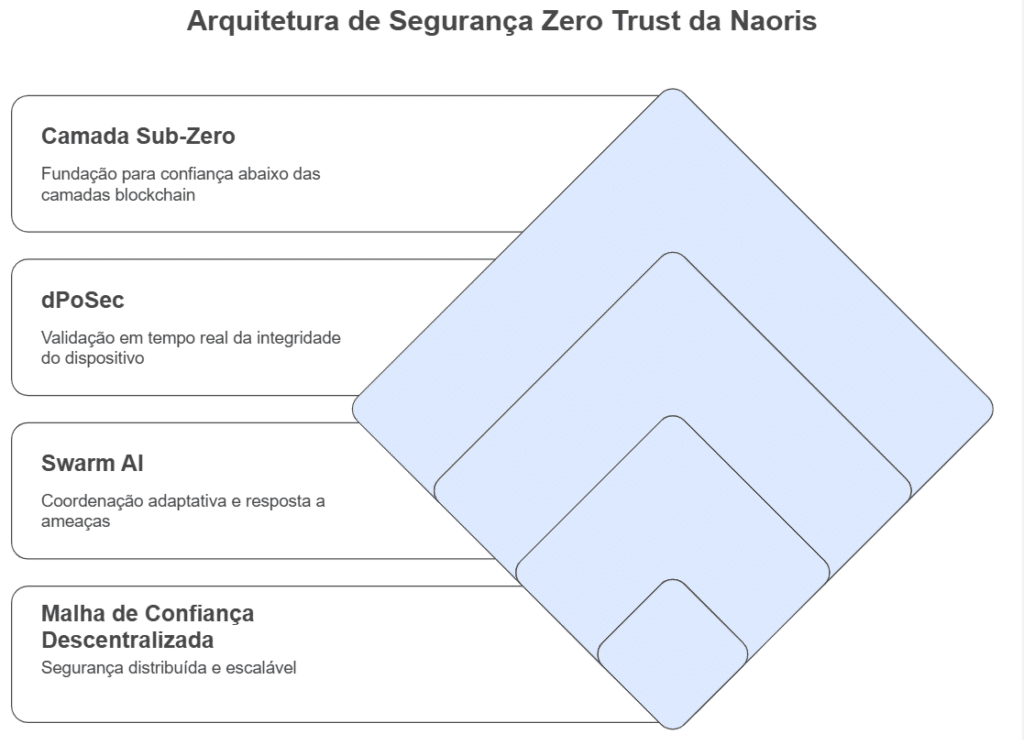

A Camada Sub-Zero: uma nova fundação de confiança abaixo da Layer 0

Naoris Protocol apresenta a Camada Sub-Zero, uma infraestrutura inovadora que opera abaixo das camadas blockchain L0, L1 e L2. Essa camada invisível integra-se aos sistemas existentes sem interromper seu funcionamento. Ela não compete com as blockchains; as fortalece.

A Camada Sub-Zero fornece uma camada contínua de validação pós-quântica para todas as arquiteturas, Web2 ou Web3. Nenhuma modificação significativa é requerida. Protocolos compatíveis com EVM podem adotar Naoris sem um hard fork, acelerando sua transição para uma cibersegurança sustentável.

dPoSec: validação em tempo real da integridade cibernética do dispositivo

O consenso dPoSec (Prova Descentralizada de Segurança) valida a integridade cibernética de cada dispositivo conectado em tempo real. Cada terminal, servidor ou objeto torna-se um nó validador ativo, provando sua integridade a cada ciclo do protocolo. Nós em conformidade recebem recompensas, enquanto os comprometidos são penalizados.

Esse mecanismo de incentivo transforma toda a rede em um sistema de validação distribuído e autônomo.

Swarm AI: coordenação adaptativa e aprendizado baseado em enxame

Swarm AI complementa o modelo, dependendo de uma multiplicidade de agentes leves distribuídos pela rede. Cada agente monitora a atividade local e compartilha suas observações com os demais.

Em caso de ameaça, o sistema inteiro reage instantaneamente, adaptando sua defesa sem depender de um único centro de decisão. Essa coordenação cria uma rede viva capaz de responder a ataques complexos.

A Malha Descentralizada de Confiança: rumo ao Zero Trust distribuído

Naoris estabelece uma Malha de Confiança, uma grade de segurança descentralizada que substitui perímetros estáticos. Cada dispositivo torna-se um validador, desempenhando um papel direto na cibersegurança global.

Esse modelo é não hierárquico. Elimina fraquezas estruturais.

Aplica-se igualmente à nuvem, IoT, DEXs, bridges e DAOs. O resultado: Zero Trust distribuído, operacional em escala sem comprometer velocidade ou interoperabilidade.

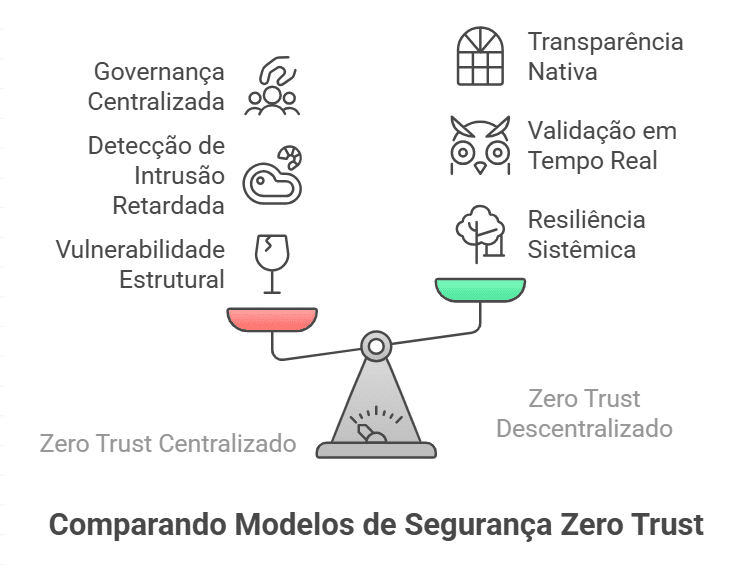

Comparando modelos Zero Trust centralizados e descentralizados

Zero Trust pode ser implementado de várias maneiras. Muitas empresas optam por soluções centralizadas, frequentemente de provedores de nuvem. No entanto, essa centralização cria novas vulnerabilidades. Em contraste, o Naoris Protocol implementa um modelo distribuído que aborda essas falhas no nível arquitetural.

Centralização = fragilidade estrutural

Em sistemas centralizados, a monitoração depende de poucos pontos de controle, alvos ideais para ataques cibernéticos. A detecção de intrusões é retardada, pois os dados precisam ser encaminhados para um analisador central.

Endpoints, frequentemente diversos e dispersos, podem escapar da vigilância constante. O sistema permanece cego a sinais fracos.

A confidencialidade também é uma preocupação. Dados sensíveis trafegam por servidores externos, regidos por regras pouco claras. A governança permanece centralizada, com decisões tomadas por atores isolados, sem transparência ou coordenação.

Zero Trust descentralizado com Naoris: segurança nativa e resiliência sistêmica

O Naoris Protocol adota uma abordagem radicalmente diferente. Ele distribui a validação por todos os nós da rede. Cada dispositivo verifica sua própria integridade e a dos demais em tempo real. Essa auto-validação contínua constrói confiança sem intervenção centralizada.

A transparência é nativa. Provas de segurança são visíveis, verificáveis e armazenadas em infraestrutura pós-quântica.

O protocolo suporta arquiteturas Web2 e Web3 igualmente, sem necessidade de mudanças fundamentais no sistema. Sua resiliência pós-quântica assegura defesa estrutural contra ameaças futuras, incluindo aquelas trazidas pelo Q-Day.

Impactos para organizações e casos de uso

O Naoris Protocol é mais que um conceito; sua infraestrutura pós-quântica já está sendo utilizada em setores críticos. Ele se integra com arquiteturas existentes enquanto adiciona uma camada de segurança distribuída e auto-validante.

Protegendo IoT, nuvem e infraestrutura crítica

Cidades inteligentes, sistemas de saúde e Indústria 4.0 dependem de inúmeros dispositivos conectados. Cada um é um ponto potencial de entrada para ataques cibernéticos. Naoris transforma cada dispositivo em um nó validador, monitora sua integridade e alerta a rede em caso de comportamento anormal.

Isso protege dados sensíveis e garante conformidade com normas regulatórias. Adapta-se a ambientes complexos sem necessidade de grandes reformas.

Aprimorando a segurança Web3 sem reformulações técnicas

O protocolo se integra diretamente com blockchains compatíveis com EVM, sem migração ou hard fork. Protege validadores, DEXs, pontes e DAOs. Contratos inteligentes rodam apenas em nós verificados como saudáveis, reduzindo riscos de conluio, corrupção ou falhas em sistemas descentralizados.

Adoção Rápida

O testnet da Naoris registrou mais de um milhão de nós em apenas 30 dias. Processou mais de 133 milhões de transações pós-quânticas. Também identificou 440.000 ameaças, superando líderes da indústria de cibersegurança durante esse período.

Esses resultados confirmam a eficácia, escalabilidade e relevância da infraestrutura. O modelo Zero Trust distribuído oferece uma resposta coerente às limitações dos sistemas de segurança centralizados. Ao alavancar a blockchain, introduz validação contínua e transparente sem ponto único de falha. A transição para infraestruturas pós-quânticas é urgente diante das ameaças emergentes. O Naoris Protocol oferece uma solução estruturada e interoperável projetada para perdurar. Sua arquitetura Sub-Zero, consenso dPoSec e inteligência em enxame colocam a segurança no centro de toda interação digital. À medida que a confiança digital se torna estratégica, Naoris surge como o padrão descentralizado de cibersegurança para a próxima década.

FAQ

O modelo nativo em blockchain elimina a dependência de qualquer autoridade central. Ele se baseia em validação distribuída, transparente e à prova de violação, aumentando a confiança sem comprometer o desempenho.

O modelo nativo em blockchain elimina a dependência de qualquer autoridade central. Ele se baseia em validação distribuída, transparente e à prova de violação, aumentando a confiança sem comprometer o desempenho.

A Swarm AI coordena respostas a ameaças em tempo real. Ela aprende com o comportamento dos nós e adapta os mecanismos de defesa de forma coletiva, evitando intervenções manuais lentas e ineficazes.

Maximize sua experiência na Cointribune com nosso programa "Read to Earn"! Para cada artigo que você lê, ganhe pontos e acesse recompensas exclusivas. Inscreva-se agora e comece a acumular vantagens.

Diplômé de Sciences Po Toulouse et titulaire d'une certification consultant blockchain délivrée par Alyra, j'ai rejoint l'aventure Cointribune en 2019. Convaincu du potentiel de la blockchain pour transformer de nombreux secteurs de l'économie, j'ai pris l'engagement de sensibiliser et d'informer le grand public sur cet écosystème en constante évolution. Mon objectif est de permettre à chacun de mieux comprendre la blockchain et de saisir les opportunités qu'elle offre. Je m'efforce chaque jour de fournir une analyse objective de l'actualité, de décrypter les tendances du marché, de relayer les dernières innovations technologiques et de mettre en perspective les enjeux économiques et sociétaux de cette révolution en marche.

Os conteúdos e produtos mencionados nesta página não são, de forma alguma, aprovados pela Cointribune...

A Cointribune se esforça para fornecer aos leitores todas as informações úteis disponíveis...

O investimento em ativos financeiros digitais envolve riscos.

Ler mais