Cero confianza y Blockchain: La nueva era de la ciberseguridad

Las amenazas cibernéticas se están multiplicando en un mundo donde los sistemas digitales están cada vez más interconectados. Las arquitecturas tradicionales, basadas en la confianza implícita y puntos de control centralizados, ya no son suficientes para proteger los datos y las infraestructuras críticas. El modelo Zero Trust surge como una respuesta clara a estas fallas: se basa en la verificación continua, no otorgando confianza predeterminada a ningún usuario o dispositivo. Para ir más allá, blockchain ofrece una base ideal. Con su arquitectura Sub-Zero, Naoris Protocol convierte esta promesa en realidad. Crea una infraestructura descentralizada, poscuántica y autovalidante capaz de asegurar tanto sistemas Web2 como Web3 en tiempo real, sin un solo punto de fallo.

En resumen

- Los modelos tradicionales centralizados de seguridad ya no son eficaces en un mundo de sistemas digitales interconectados y amenazas cuánticas.

- El modelo Zero Trust verifica cada usuario y dispositivo por defecto, pero las implementaciones centralizadas introducen nuevas vulnerabilidades.

- Blockchain refuerza Zero Trust con una confianza distribuida, inmutable y verificable, pero las cadenas heredadas enfrentan limitaciones de escalabilidad y poscuánticas.

- Naoris Protocol introduce una Capa Sub-Zero que opera debajo de las infraestructuras blockchain, permitiendo una validación fluida, poscuántica y en tiempo real.

- Sus tecnologías dPoSec y Swarm AI transforman cada dispositivo en un nodo autovalidante dentro de una Red de Confianza descentralizada.

- Ya en uso, Naoris asegura IoT, ciudades inteligentes, plataformas Web3 e infraestructuras críticas sin requerir revisiones técnicas.

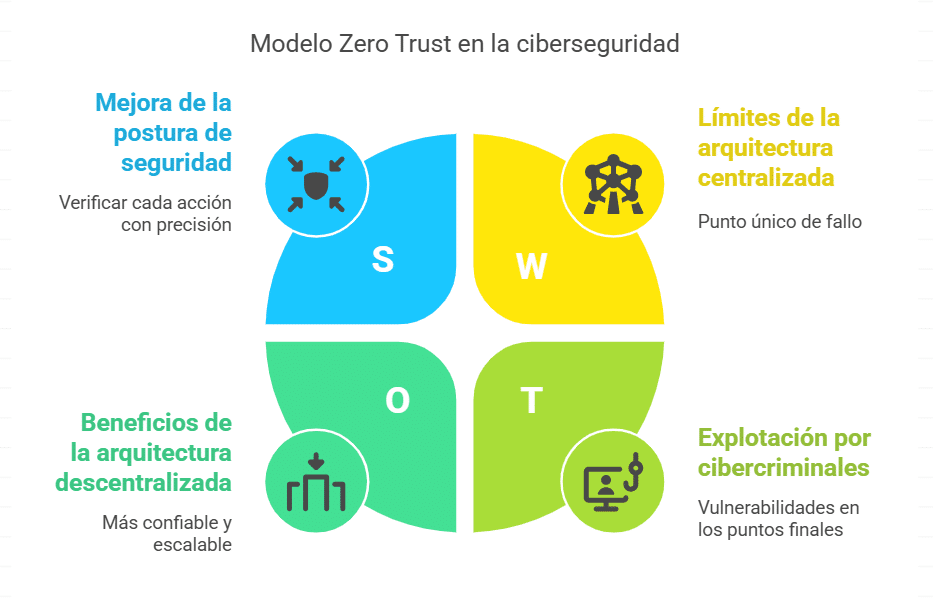

El modelo Zero Trust en la ciberseguridad: sus fundamentos y límites actuales

Frente al aumento de las amenazas cibernéticas, los enfoques tradicionales de seguridad ya no son adecuados. Las empresas ya no pueden confiar en proteger un perímetro fijo. Los ataques pueden venir desde cualquier lugar, incluso a veces desde el interior. El modelo Zero Trust ofrece una clara alternativa: negar toda confianza predeterminada y verificar cada acción con precisión.

Orígenes y principios fundamentales de Zero Trust

El concepto de Zero Trust se basa en una regla simple: «Nunca confíes, siempre verifica.» Ninguna entidad, ya sea interna o externa a la red, recibe acceso sin una verificación previa. Cada usuario y dispositivo debe demostrar su legitimidad antes de acceder a los recursos.

El modelo utiliza varios mecanismos: el control dinámico de acceso ajusta los permisos según el contexto. La microsegmentación aísla áreas sensibles para prevenir movimientos laterales en caso de una brecha. La supervisión en tiempo real detecta cualquier actividad anormal para desencadenar una respuesta rápida.

Estos principios forman un marco de defensa adecuado para los entornos digitales complejos y móviles de hoy.

¿Por qué Zero Trust se ha vuelto esencial?

El auge del trabajo remoto, la proliferación de dispositivos conectados y la adopción de tecnologías en la nube están remodelando las redes empresariales. El perímetro tradicional de seguridad está desapareciendo.

Los ciberdelincuentes ya no se enfocan únicamente en servidores centrales. Explotan vulnerabilidades en los puntos finales para infiltrarse discretamente. En este contexto, el modelo Zero Trust asegura cada punto de acceso. Aumenta la vigilancia en toda la red, sin excepción.

Los límites de las implementaciones centralizadas de Zero Trust

A pesar de sus ventajas, el modelo Zero Trust enfrenta dificultades cuando se construye sobre arquitecturas centralizadas. Los puntos de control central se convierten en objetivos críticos. Una vez comprometidos, abren la puerta a toda la red. La latencia, los problemas de escalabilidad y los costos de procesamiento centralizado de datos retrasan la implementación.

Además, la dependencia de soluciones en la nube propietarias genera preocupaciones sobre soberanía, confidencialidad y resiliencia. Zero Trust necesita una base más confiable para alcanzar su máximo potencial.

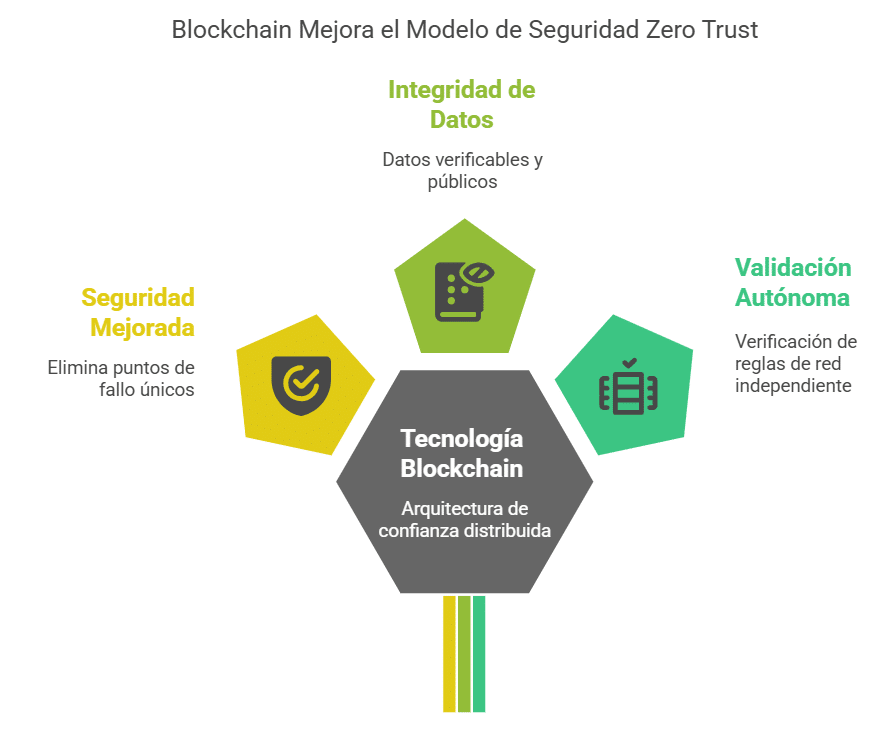

Blockchain como catalizador para Zero Trust

Zero Trust se basa en la verificación constante de identidad, integridad y comportamiento. Para operar eficazmente, necesita un sistema de apoyo confiable, transparente y resistente. Aquí es donde la tecnología blockchain se convierte en un habilitador crítico. Se alinea naturalmente con los requisitos centrales de Zero Trust.

Una arquitectura basada en la confianza distribuida

Blockchain se basa en un libro mayor compartido entre todos los participantes. Este libro no puede ser alterado sin una validación colectiva. Cada operación se registra de manera inmutable y la criptografía garantiza la autenticidad de los datos. El consenso descentralizado reemplaza a las autoridades centrales y valida las acciones sin una tercera parte confiable.

La transparencia es inherente: cualquiera puede verificar las transacciones en cualquier momento. Esto fortalece la rendición de cuentas y reduce los riesgos de manipulación.

¿Cómo refuerza blockchain el modelo Zero Trust?

Blockchain elimina los puntos únicos de fallo. Ninguna autoridad controla todo el sistema. Los datos permanecen accesibles pero no pueden ser falsificados. La integridad se vuelve verificable, pública o privada, según sea necesario.

La autenticación ya no depende de un servidor central, ya que cada nodo verifica localmente las reglas de la red. Esto refuerza el modelo Zero Trust al proporcionar una validación autónoma, continua y resistente.

Los límites de las blockchains tradicionales para la ciberseguridad avanzada

Sin embargo, las blockchains tradicionales enfrentan limitaciones. Su rendimiento sigue siendo bajo en comparación con las demandas de redes a gran escala. No están preparadas para ataques poscuánticos. La integración con sistemas Web2 también es compleja. Estos desafíos dificultan su adopción como base central para Zero Trust global.

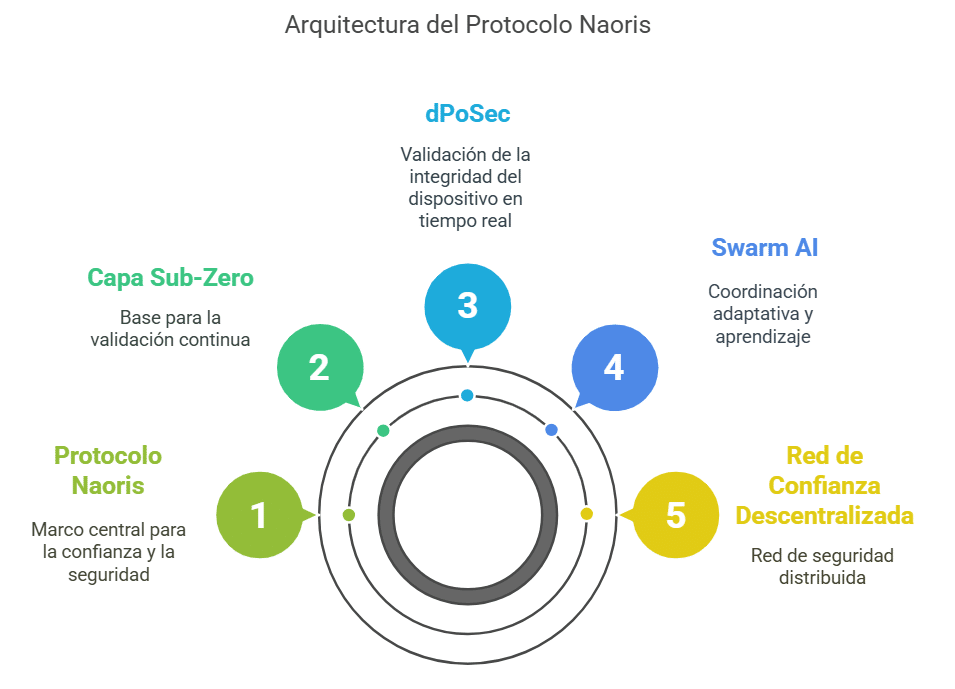

Naoris Protocol: una nueva infraestructura Zero Trust de nivel Sub-Zero

Naoris Protocol redefine la confianza y la seguridad desplegando una infraestructura que supera los límites del Zero Trust tradicional. No se trata de añadir una capa de seguridad, sino de construir una base estructural diseñada desde el inicio para operar sin confianza implícita. Esta arquitectura opera debajo de las capas convencionales de blockchain y permite la validación continua de sistemas digitales.

La Capa Sub-Zero: una nueva base de confianza bajo la Capa 0

Naoris Protocol presenta la Capa Sub-Zero, una infraestructura innovadora que opera debajo de las capas L0, L1 y L2 de blockchain. Esta capa invisible se integra con los sistemas existentes sin interrumpir su funcionamiento. No compite con las blockchains; las refuerza.

La Capa Sub-Zero proporciona una capa de validación continua y poscuántica para todas las arquitecturas, Web2 o Web3. No se necesitan modificaciones importantes. Los protocolos compatibles con EVM pueden adoptar Naoris sin necesidad de un hard fork, acelerando su transición hacia una ciberseguridad sostenible.

dPoSec: validación en tiempo real de la integridad cibernética del dispositivo

El consenso dPoSec (Prueba Descentralizada de Seguridad) valida la integridad cibernética de cada dispositivo conectado en tiempo real. Cada terminal, servidor u objeto se convierte en un nodo validador activo, demostrando su integridad con cada ciclo del protocolo. Los nodos conformes reciben recompensas, mientras que los comprometidos son penalizados.

Este mecanismo de incentivos convierte a toda la red en un sistema de validación distribuido y autónomo.

Swarm AI: coordinación adaptativa y aprendizaje basado en enjambres

Swarm AI complementa el modelo, basándose en una multitud de agentes ligeros distribuidos por la red. Cada agente monitorea la actividad local y comparte sus observaciones con los demás.

En caso de amenaza, todo el sistema reacciona instantáneamente, adaptando su defensa sin depender de un único centro de toma de decisiones. Esta coordinación crea una red viva capaz de responder a ataques complejos.

La Red de Confianza descentralizada: hacia un Zero Trust distribuido

Naoris establece una Trust Mesh, una red de seguridad descentralizada que reemplaza los perímetros estáticos. Cada dispositivo se convierte en un validador, jugando un papel directo en la ciberseguridad global.

Este modelo no es jerárquico. Elimina las debilidades estructurales.

Se aplica igualmente a la nube, IoT, DEXs, puentes y DAOs. El resultado: un Zero Trust distribuido, operativo a escala sin comprometer la velocidad ni la interoperabilidad.

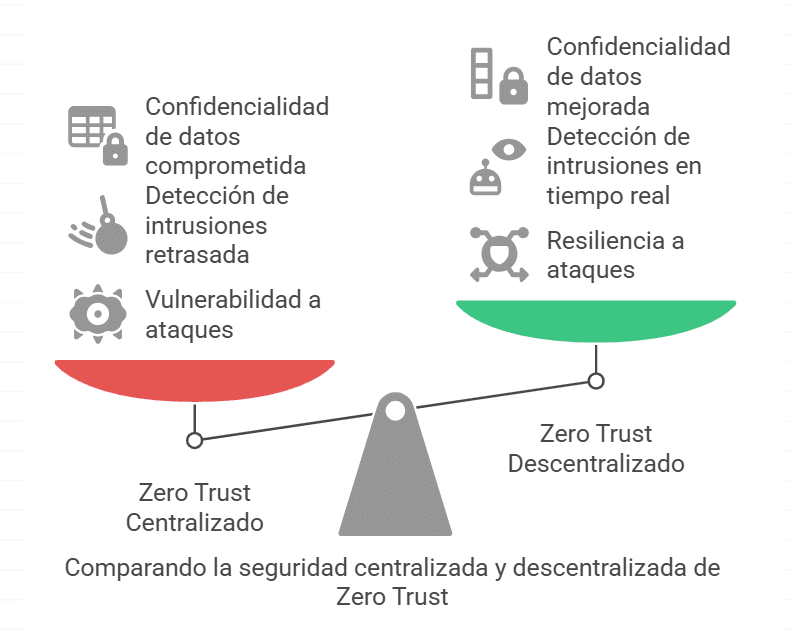

Comparando los modelos de Zero Trust centralizados y descentralizados

Zero Trust puede implementarse de diversas maneras. Muchas empresas eligen soluciones centralizadas, a menudo de proveedores en la nube. Sin embargo, esta centralización crea nuevas vulnerabilidades. En contraste, Naoris Protocol implementa un modelo distribuido que aborda estas fallas a nivel arquitectónico.

Centralización = fragilidad estructural

En los sistemas centralizados, la supervisión depende de unos pocos puntos de control, objetivos ideales para ciberataques. La detección de intrusiones se retrasa, ya que los datos deben dirigirse a un analizador central.

Los puntos finales, a menudo diversos y dispersos, pueden escapar a la vigilancia constante. El sistema permanece ciego a señales débiles.

La confidencialidad también es una preocupación. Los datos sensibles fluyen a través de servidores externos, gobernados por reglas poco claras. La gobernanza permanece centralizada, con decisiones tomadas por actores aislados, sin transparencia ni coordinación.

Zero Trust descentralizado con Naoris: seguridad nativa y resiliencia sistémica

Naoris Protocol adopta un enfoque radicalmente diferente. Distribuye la validación entre todos los nodos de la red. Cada dispositivo verifica su propia integridad y la de otros en tiempo real. Esta autovalidación continua genera confianza sin intervención centralizada.

La transparencia es inherente. Las pruebas de seguridad son visibles, verificables y se almacenan en infraestructura post-cuántica.

El protocolo soporta tanto arquitecturas Web2 como Web3, sin requerir cambios fundamentales en el sistema. Su resiliencia post-cuántica asegura defensa estructural contra amenazas futuras, incluyendo las planteadas por el Q-Day.

Impactos para organizaciones y casos de uso

Naoris Protocol es más que un concepto; su infraestructura post-cuántica ya se usa en sectores críticos. Se integra con arquitecturas existentes añadiendo una capa de seguridad distribuida y auto-validante.

Asegurando IoT, la nube e infraestructuras críticas

Ciudades inteligentes, sistemas de salud e Industria 4.0 dependen de innumerables dispositivos conectados. Cada uno es un punto potencial de entrada para ciberataques. Naoris transforma cada dispositivo en un nodo validador, supervisa su integridad y alerta a la red en caso de comportamiento anormal.

Esto protege datos sensibles y asegura el cumplimiento con normas regulatorias. Se adapta a entornos complejos sin requerir grandes reformas.

Mejorando la seguridad de Web3 sin remodelaciones técnicas

El protocolo se integra directamente con blockchains compatibles con EVM, sin migración ni hard fork necesario. Asegura validadores, DEX, puentes y DAO. Los contratos inteligentes sólo se ejecutan en nodos verificados y sanos, reduciendo riesgos de colusión, corrupción o fallas en sistemas descentralizados.

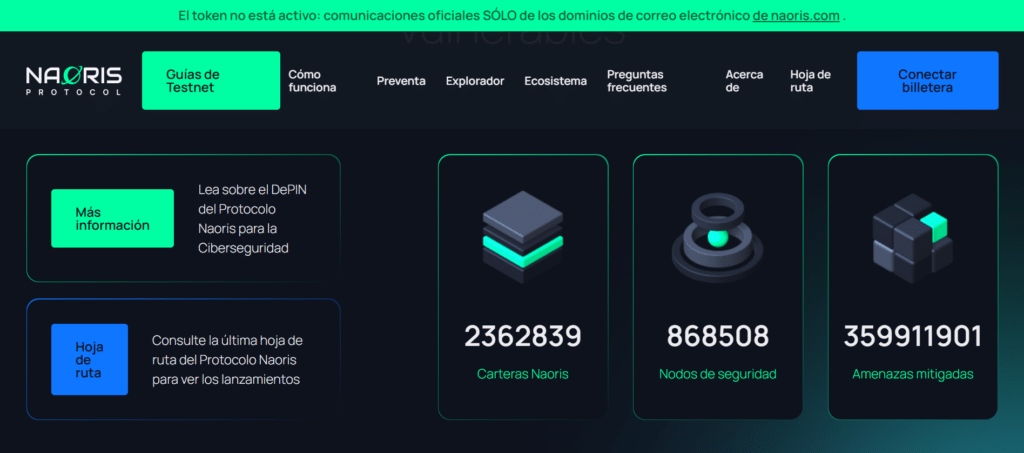

Adopción rápida

La red de pruebas de Naoris registró más de un millón de nodos en sólo 30 días. Procesó más de 133 millones de transacciones post-cuánticas. También identificó 440.000 amenazas, superando a los líderes de la industria de ciberseguridad durante ese período.

Estos resultados confirman la efectividad, escalabilidad y relevancia de la infraestructura. El modelo distribuido de Zero Trust ofrece una respuesta coherente a las limitaciones de los sistemas de seguridad centralizados. Al aprovechar blockchain, introduce validación continua y transparente sin un único punto de falla. La transición hacia infraestructuras post-cuánticas es urgente ante las amenazas emergentes. Naoris Protocol proporciona una solución estructurada e interoperable diseñada para perdurar. Su arquitectura Sub-Zero, consenso dPoSec e inteligencia en enjambre colocan la seguridad en el corazón de cada interacción digital. A medida que la confianza digital se vuelve estratégica, Naoris emerge como el estándar descentralizado de ciberseguridad para la próxima década.

FAQ

El modelo nativo en blockchain elimina la dependencia de cualquier autoridad central. Se basa en una validación distribuida, transparente y resistente a manipulaciones, lo que mejora la confianza sin comprometer el rendimiento.

Sí. Se integra con sistemas Web2 como la nube, redes IoT e infraestructuras críticas. Aplica la misma lógica de validación continua sin requerir una migración a blockchain.

Swarm AI coordina respuestas a amenazas en tiempo real. Aprende del comportamiento de los nodos y adapta los mecanismos de defensa de forma colectiva, evitando intervenciones manuales lentas e ineficientes.

¡Maximiza tu experiencia en Cointribune con nuestro programa "Read to Earn"! Por cada artículo que leas, gana puntos y accede a recompensas exclusivas. Regístrate ahora y comienza a acumular beneficios.

Diplômé de Sciences Po Toulouse et titulaire d'une certification consultant blockchain délivrée par Alyra, j'ai rejoint l'aventure Cointribune en 2019. Convaincu du potentiel de la blockchain pour transformer de nombreux secteurs de l'économie, j'ai pris l'engagement de sensibiliser et d'informer le grand public sur cet écosystème en constante évolution. Mon objectif est de permettre à chacun de mieux comprendre la blockchain et de saisir les opportunités qu'elle offre. Je m'efforce chaque jour de fournir une analyse objective de l'actualité, de décrypter les tendances du marché, de relayer les dernières innovations technologiques et de mettre en perspective les enjeux économiques et sociétaux de cette révolution en marche.

Los contenidos y productos mencionados en esta página no están aprobados de ninguna manera por Cointribune y no deben interpretarse como su responsabilidad.

Cointribune se esfuerza por comunicar toda la información útil a los lectores, pero no puede garantizar su exactitud y exhaustividad. Invitamos a los lectores a investigar antes de tomar cualquier acción relacionada con la empresa y a asumir la plena responsabilidad de sus decisiones. Este artículo no debe considerarse como asesoramiento de inversión, una oferta o una invitación para comprar productos o servicios.

La inversión en activos financieros digitales conlleva riesgos.

Leer más