Integrando la ciberseguridad descentralizada con la empresa Web2: Ejemplos y beneficios

Las empresas Web2 hoy están al borde de un evento de extinción. «Hemos entrado en lo que yo llamo la zona de peligro cuántico», afirma el Dr. Richard Feynberg, Director Científico de Quantum Shield Technologies. «Lo que se proyectaba como un problema para 2030 ahora está en nuestra puerta. Me sorprendería si los estándares actuales de cifrado sobreviven más allá de mediados de 2026.» Sus infraestructuras centralizadas, ya debilitadas por ataques dirigidos y vulnerabilidades invisibles, enfrentan una inminente obliteración por sistemas cuánticos que evolucionan a un ritmo exponencial que supera incluso las predicciones más alarmantes de hace pocos meses. Los enfoques tradicionales ya no son suficientes para proteger sistemas interconectados, complejos y críticos. Para abordar este desafío, Naoris Protocol ofrece una alternativa convincente: una infraestructura descentralizada post-cuántica diseñada para integrarse perfectamente con entornos existentes. Operando sobre DePIN, proporciona una capa continua y distribuida de seguridad sin un único punto de falla. Este artículo explora cómo las empresas Web2 pueden adoptar este enfoque mediante integraciones prácticas en el mundo real.

En resumen

- Las empresas Web2 enfrentan amenazas cuánticas urgentes que los modelos centralizados de ciberseguridad actuales ya no pueden contrarrestar.

- Naoris Protocol ofrece una infraestructura descentralizada post-cuántica (Capa Sub-Cero) que se integra de forma invisible en los sistemas existentes.

- Sus tecnologías principales — dPoSec, Swarm AI y criptografía segura frente a computación cuántica — permiten validación continua y en tiempo real a través de redes.

- Naoris se integra con plataformas principales como AWS, Azure, IBM y herramientas de IA empresariales, sin interrumpir operaciones.

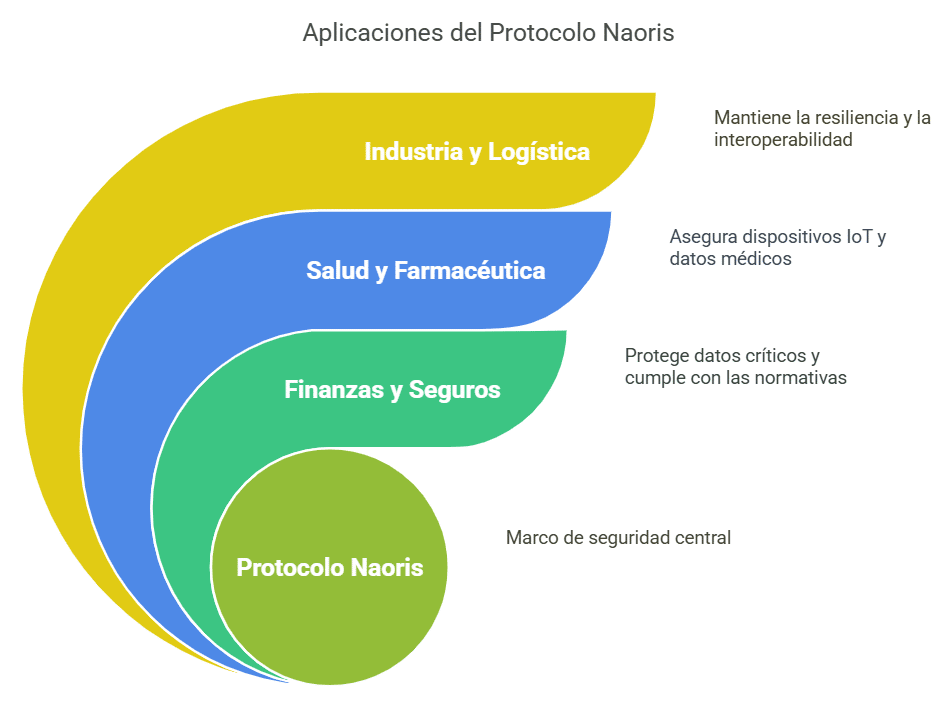

- Casos de uso reales en finanzas, salud e industria muestran mayor cumplimiento, detección de anomalías y resiliencia del sistema.

- Al conectar Web2 y Web3, Naoris ofrece un estándar unificado de ciberseguridad listo para la adopción empresarial a largo plazo y escalable.

¿Por qué las empresas Web2 necesitan replantear su ciberseguridad?

La infraestructura Web2 sostiene la mayor parte de la actividad económica mundial. Sin embargo, estos sistemas dependen de arquitecturas obsoletas y vulnerables, poco preparadas para contrarrestar amenazas modernas. Asegurar los sistemas empresariales en un mundo interconectado, automatizado y pronto cuántico requiere un cambio de paradigma.

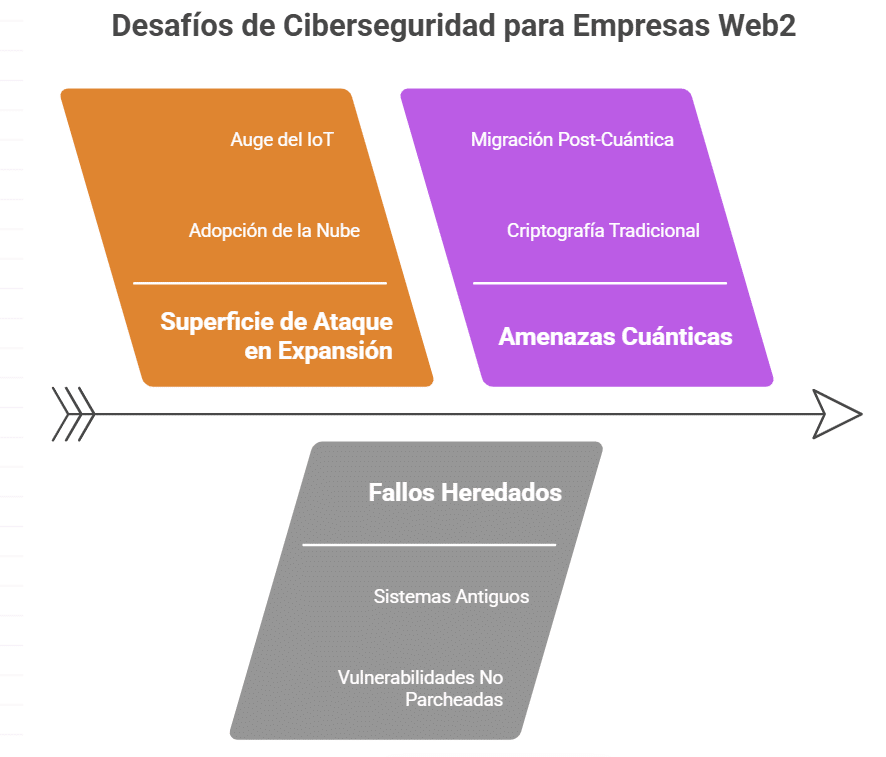

Una superficie de ataque en expansión

La adopción de la nube, el auge del IoT y el uso generalizado de API han aumentado drásticamente el número de puntos de entrada explotables. Cada servicio en línea, objeto conectado y puerta de enlace móvil amplía el perímetro de exposición.

Muchas empresas aún dependen de modelos centralizados. Un único punto de falla puede paralizar una red completa o causar una filtración masiva de datos. La explosión de herramientas, plataformas y canales de comunicación complica el control.

Los sistemas existentes no pueden detectar y detener amenazas simultáneamente en todo su entorno. La falta de coordinación técnica entre componentes ralentiza significativamente la respuesta ante incidentes.

Web2 hereda fallos críticos pero invisibles

Los sistemas heredados, como ERP, bases de datos internas y servidores on-premise, a menudo contienen vulnerabilidades no parcheadas durante años. Estas debilidades son objetivos ideales, a menudo desapercibidos por los usuarios.

Los procesos actuales generan un desfase temporal entre el ataque y su detección. El análisis de registros, la escalada de alertas y las comprobaciones internas consumen tiempo, durante el cual los datos pueden ser exfiltrados o comprometidos.

Con la llegada del Día Q, estas limitaciones se vuelven estructurales. Los algoritmos criptográficos tradicionales caerán ante las computadoras cuánticas. Sin migración a estándares post-cuánticos, los sistemas Web2 están en camino a un colapso de datos y reputación.

Naoris Protocol: una solución de seguridad a nivel infraestructura y sin fisuras

Naoris Protocol no solo ofrece una capa de seguridad superficial. Proporciona una infraestructura completa que se integra debajo de los sistemas existentes, sin modificaciones pesadas ni interrupciones operativas. Su arquitectura refuerza tanto las bases Web2 como Web3, plenamente compatible con las tecnologías empresariales actuales.

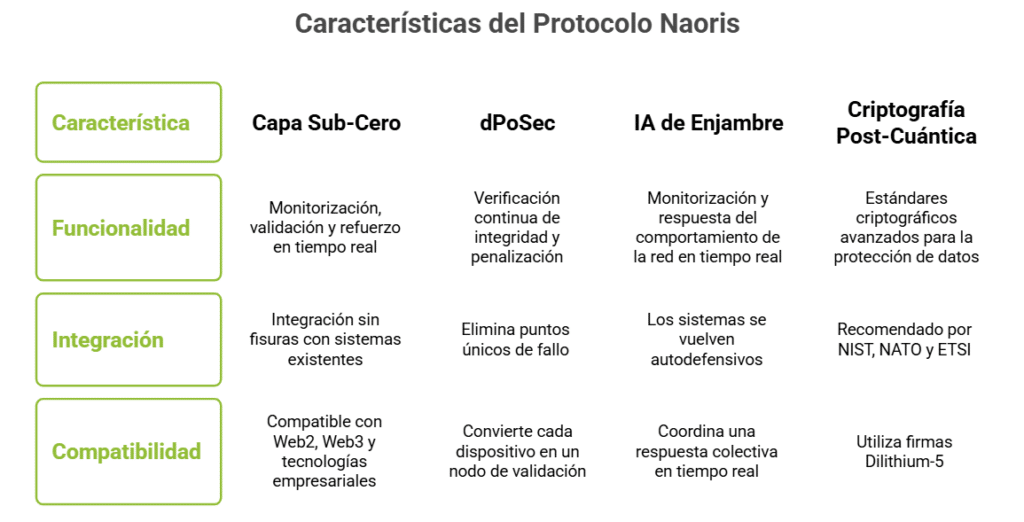

La Capa Sub-Cero: una infraestructura invisible

La Capa Sub-Cero es la base operativa de Naoris Protocol. Funciona bajo capas tradicionales (Web2, Capa 0, Capa 1) sin interferir. Esta colocación estratégica permite monitorización, validación y refuerzo en tiempo real de todos los componentes del sistema.

El protocolo evalúa la salud cibernética de los sistemas digitales en tiempo real, detectando anomalías inmediatamente, sin esperar auditorías o alertas retrasadas. Cada componente conectado se convierte en un participante activo en la seguridad colectiva.

Esta capa se integra fácilmente con soluciones empresariales híbridas y en la nube. Infraestructuras como AWS, IBM Cloud, Microsoft Azure y Google Cloud pueden alojar el protocolo sin hard forks ni migraciones complejas. Sub-Cero actúa como base de confianza sin cargar los procesos existentes.

dPoSec, Swarm AI y Pruebas Post-Cuánticas

- dPoSec (Prueba Descentralizada de Seguridad) convierte cada dispositivo en un nodo de validación. Verifica continuamente la integridad y penaliza comportamientos maliciosos, eliminando puntos únicos de falla;

- Swarm AI monitorea el comportamiento de la red, aprende de amenazas y coordina una respuesta colectiva en tiempo real. Los sistemas se vuelven autodefensivos;

- Naoris utiliza estándares criptográficos post-cuánticos recomendados por NIST, la OTAN y ETSI, incluyendo firmas Dilithium-5.

Esta tríada, infraestructura invisible, validación distribuida y criptografía avanzada, provee una ciberseguridad nativa diseñada para las necesidades empresariales modernas.

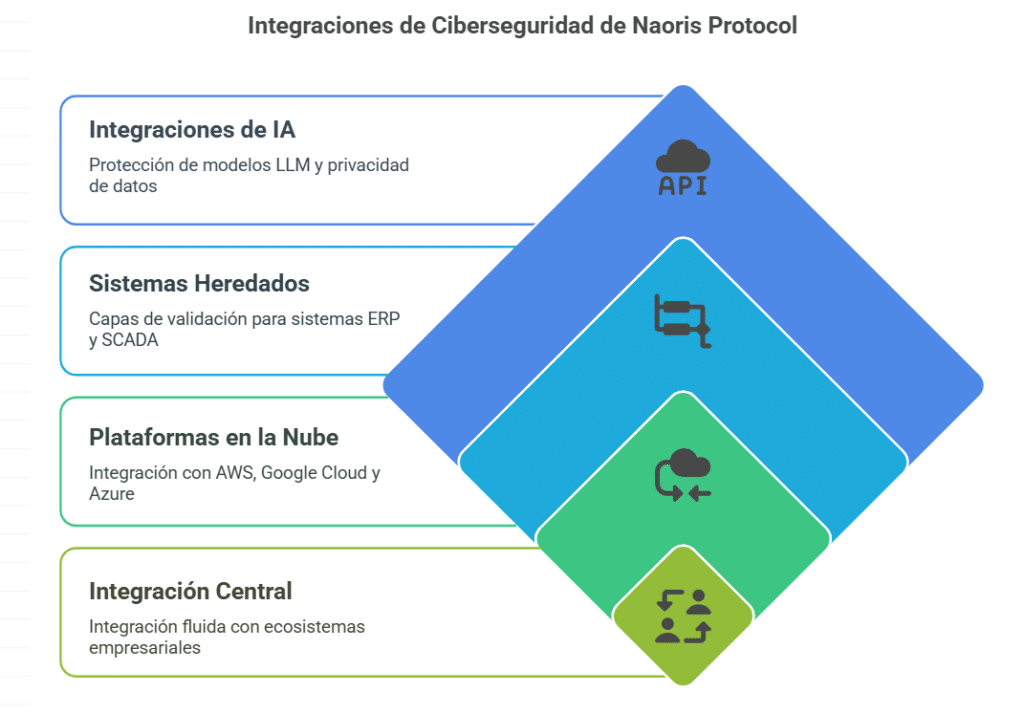

Integraciones compatibles con principales soluciones empresariales

Naoris Protocol ofrece una infraestructura de ciberseguridad lista para incorporarse en ecosistemas empresariales sin interrupciones. Su modelo modular y compatibilidad Web2 permiten una integración fluida con plataformas en la nube, sistemas heredados y herramientas populares de IA.

AWS, Google Cloud y Microsoft Azure

Las empresas dependen enormemente de estas plataformas para alojar datos y ejecutar aplicaciones críticas. Naoris Protocol puede integrarse en estos entornos para monitorear máquinas virtuales, bases de datos y APIs en tiempo real. Al detectar anomalías, el protocolo activa el aislamiento inmediato, sin intervención humana. La Capa Sub-Cero crea una malla segura entre servicios en la nube, permitiendo comprobaciones de integridad mutua y preservando el rendimiento.

IBM e integración con sistemas heredados

Las grandes empresas a menudo mantienen sistemas ERP o SCADA complejos difíciles de modernizar. Naoris permite capas de validación integradas sin reconstruir la arquitectura.

Funciona junto con soluciones IBM existentes. Las comunicaciones entre sistemas se cifran usando algoritmos post-cuánticos, reduciendo el riesgo de compromiso. Las empresas obtienen validación continua sin revisiones técnicas ni tiempos muertos.

OpenAI, servicios LLM e IA empresarial

Los modelos de lenguaje crean nuevas vulnerabilidades, especialmente en cuanto a inyección de prompts y privacidad de datos. Naoris asegura estas interacciones validando las solicitudes y protegiendo los puntos de acceso al modelo.

Los conjuntos de datos están protegidos contra ataques futuros mediante protecciones criptográficas. Además, agentes Swarm AI pueden desplegarse en torno a sistemas de IA empresariales para formar una capa defensiva distribuida.

Casos de uso reales en entornos Web2

Naoris Protocol es más que un concepto teórico. Su Trust Mesh y la Capa Sub-Cero ofrecen mejoras de seguridad en entornos Web2 reales y de alta presión, incluyendo finanzas, salud e industria.

Finanzas y Seguros: protegiendo datos críticos

Las instituciones financieras gestionan información altamente sensible. Naoris proporciona monitoreo continuo de servidores, APIs bancarias y bases de datos de clientes. El protocolo genera registros de validación cuánticos post, a prueba de manipulaciones que cumplen con las normativas.

Cada evento crítico se registra con prueba criptográfica. Los costos de cumplimiento disminuyen y los riesgos de detección tardía de intrusiones se reducen.

Salud y Farmacéutica: asegurando IoT y datos médicos

Los hospitales y laboratorios despliegan numerosos dispositivos conectados, a menudo con defensas incrustadas débiles. Naoris integra su Trust Mesh en redes para monitoreo distribuido de equipos.

Verifica el cumplimiento de HIPAA o GDPR correlacionando acciones con reglas de seguridad definidas. Si se detecta un comportamiento anómalo, el dispositivo se aisla instantáneamente, sin interrumpir la infraestructura médica en general.

Industria y Logística: infraestructura resiliente y autónoma

Los entornos industriales operan sistemas SCADA, sensores y cadenas conectadas expuestas a amenazas. Naoris usa dPoSec para validar la integridad de cada componente, mientras que Swarm AI detecta anomalías y ajusta la defensa de la red en tiempo real.

El protocolo también asegura interoperabilidad fluida entre sistemas edge, servicios en la nube e interfaces internas, manteniendo la continuidad operativa incluso bajo ataque.

Por qué el puente Web2/Web3 es clave para la ciberseguridad a largo plazo

La ciberseguridad ya no puede operar aislada. Las empresas deben ahora pensar en términos de continuidad entre Web2 y Web3. La fusión de estos mundos demanda estándares de seguridad compartidos, compatibles e interoperables.

Web3 no puede sobrevivir sin asegurar sus raíces Web2

Los proyectos Web3 aún dependen de infraestructura Web2. Los DEX, DAO, rollups y dApps usan servidores tradicionales, APIs o sistemas de almacenamiento. Si alguno de estos componentes falla, todo el protocolo se vuelve vulnerable. Una capa Web2 comprometida puede derribar un sistema blockchain completo. Asegurar Web3 comienza fortaleciendo Web2.

Los enfoques híbridos permiten una resiliencia total

Naoris Protocol permite la validación cruzada entre entornos Web2 y Web3. Cada acción, dispositivo y transacción recibe una verificación unificada a través del Trust Mesh.

El despliegue ocurre sin hard forks ni migraciones abruptas. Las empresas integran Naoris de forma gradual y modular, a su propio ritmo. Incluso en entornos Web2, el protocolo soporta gobernanza descentralizada, transformando sistemas legacy en redes seguras, transparentes y resilientes.

El modelo Naoris: un motor de adopción multisectorial

Naoris se alinea con los ciclos de TI empresarial. No fuerza cambios estructurales; añade una capa de integridad. Su arquitectura modular lo hace adecuado tanto para PYMES como multinacionales.

Con despliegues en más de 30 industrias, Naoris está demostrando que un sólido puente Web2/Web3 es la base para una ciberseguridad escalable y a largo plazo.

La ciberseguridad corporativa Web2 ya no puede basarse en modelos centralizados obsoletos. Los riesgos cuánticos y ataques a gran escala exigen una transformación profunda. Naoris Protocol ofrece una infraestructura descentralizada que se integra perfectamente con sistemas existentes mientras entrega seguridad constante y medible. Su Trust Mesh establece un nuevo estándar de confianza digital, cubriendo ambientes Web2 y Web3. Las empresas ahora tienen acceso a una base tecnológica robusta para asegurar su futuro en un mundo digital conectado y expuesto.

FAQ

Sí. Funciona como una capa subyacente independiente y puede proteger sistemas Web2 sin publicar información en una blockchain pública. La validación sigue siendo distribuida y verificable criptográficamente.

No. La Capa Sub-Zero funciona en paralelo, sin ralentizar las operaciones empresariales. Mejora la seguridad sin degradar el rendimiento.

Sí. El protocolo admite pruebas criptográficas no intrusivas y cumple con el GDPR, HIPAA, ISO 27001 y otras normas de confidencialidad.

¡Maximiza tu experiencia en Cointribune con nuestro programa "Read to Earn"! Por cada artículo que leas, gana puntos y accede a recompensas exclusivas. Regístrate ahora y comienza a acumular beneficios.

Diplômé de Sciences Po Toulouse et titulaire d'une certification consultant blockchain délivrée par Alyra, j'ai rejoint l'aventure Cointribune en 2019. Convaincu du potentiel de la blockchain pour transformer de nombreux secteurs de l'économie, j'ai pris l'engagement de sensibiliser et d'informer le grand public sur cet écosystème en constante évolution. Mon objectif est de permettre à chacun de mieux comprendre la blockchain et de saisir les opportunités qu'elle offre. Je m'efforce chaque jour de fournir une analyse objective de l'actualité, de décrypter les tendances du marché, de relayer les dernières innovations technologiques et de mettre en perspective les enjeux économiques et sociétaux de cette révolution en marche.

Los contenidos y productos mencionados en esta página no están aprobados de ninguna manera por Cointribune y no deben interpretarse como su responsabilidad.

Cointribune se esfuerza por comunicar toda la información útil a los lectores, pero no puede garantizar su exactitud y exhaustividad. Invitamos a los lectores a investigar antes de tomar cualquier acción relacionada con la empresa y a asumir la plena responsabilidad de sus decisiones. Este artículo no debe considerarse como asesoramiento de inversión, una oferta o una invitación para comprar productos o servicios.

La inversión en activos financieros digitales conlleva riesgos.

Leer más