Naoris Protocol: Revolucionando la ciberseguridad a través de blockchain

Las amenazas cibernéticas se están multiplicando en un mundo digital donde todo se está interconectando. Web2 y Web3 ahora comparten las mismas vulnerabilidades: infraestructuras centralizadas en la nube, dispositivos conectados mal asegurados y algoritmos criptográficos que están quedando obsoletos ante la computación cuántica. Las soluciones tradicionales ya no son suficientes. No logran monitorear, proteger ni validar en tiempo real. Naoris Protocol ofrece un nuevo enfoque. Su Infraestructura Post-Cuántica Descentralizada funciona bajo las capas de blockchain para asegurar tanto Web2 como Web3 en su núcleo. Este artículo explora los desafíos actuales de la ciberseguridad, explica el concepto de seguridad descentralizada y detalla los pilares técnicos y las ventajas estratégicas del modelo Naoris Protocol.

En resumen

- La ciberseguridad actual está obsoleta y no preparada para las amenazas modernas y el riesgo cuántico inminente.

- Naoris convierte cada dispositivo en un nodo validador para una seguridad descentralizada y en tiempo real.

- Su Capa Sub-Cero se sitúa bajo la Capa 0 y protege Web2 y Web3 sin interrumpir los sistemas existentes.

- El protocolo se construye sobre tres pilares: dPoSec, Swarm AI y criptografía post-cuántica.

- El token $NAORIS impulsa el ecosistema, recompensa a los nodos y habilita el acceso a CSaaS.

- Ya en funcionamiento, Naoris protege blockchains, ciudades inteligentes, hospitales e infraestructuras críticas.

El panorama digital actual: seguridad superada por amenazas modernas

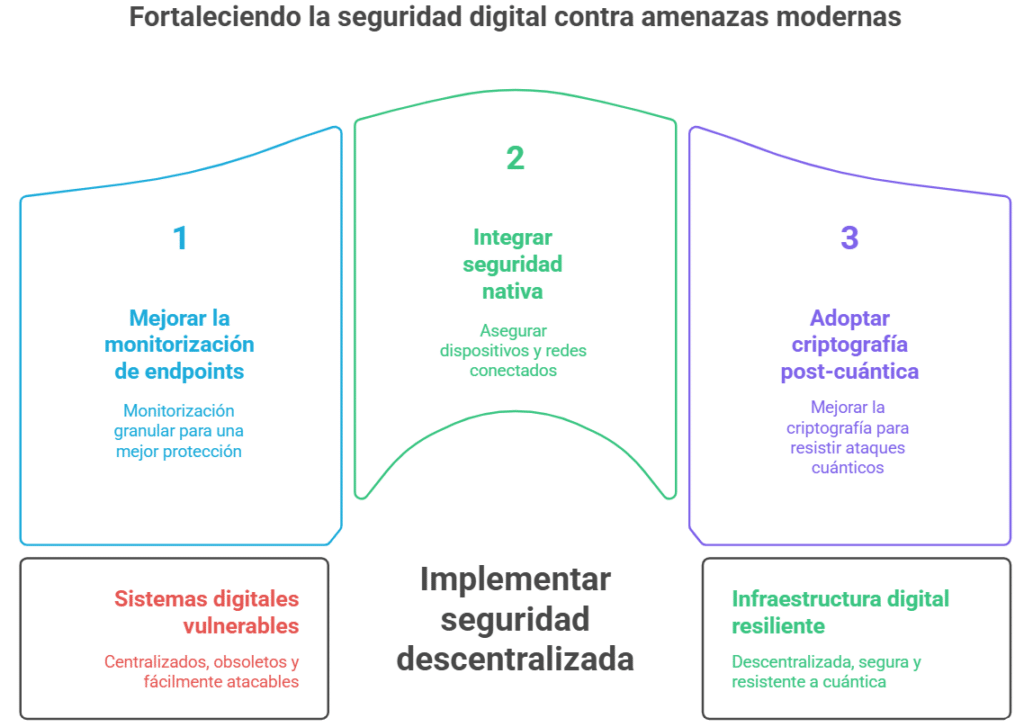

Los sistemas digitales todavía dependen de arquitecturas centralizadas y obsoletas. Tanto Web2 como Web3 muestran debilidades críticas y no pueden resistir la rápida evolución de los ciberataques y la amenaza de la computación cuántica. Estos ataques son más frecuentes, sofisticados y apuntan a sistemas ya debilitados. Ahora es necesaria una revisión profunda de los modelos de ciberseguridad.

Una arquitectura digital centralizada y frágil

La mayoría de los sistemas digitales actuales dependen de servidores centralizados, que concentran tanto los datos como las funciones críticas en un solo lugar, creando puntos únicos de fallo vulnerables. Los hackers apuntan a estas áreas sensibles para acceder a sistemas enteros. Los servicios en la nube, aunque están muy extendidos, no protegen contra ataques coordinados y carecen de monitoreo granular en los endpoints.

En Web2, los dispositivos conectados y las redes industriales a menudo carecen de seguridad nativa. Están integrados con sistemas obsoletos no diseñados para manejar amenazas modernas.

Incluso Web3, diseñado para la resiliencia, hereda muchas de estas vulnerabilidades. Todavía depende de proveedores centrales en la nube para operar puentes, DEXs y validadores. Esto mina la promesa de descentralización.

En 2024, las pérdidas relacionadas con la ciberdelincuencia en Web3 alcanzaron $2.3 mil millones, destacando la magnitud del problema y el fracaso de los enfoques actuales.

El Día Q y la amenaza cuántica inminente

La amenaza cuántica ya no es teórica. Proyectos como Google Willow, Microsoft Majorana y el Zuchongzhi 3 de China demuestran que la transición está cerca. El Día Q marca el punto en que las computadoras cuánticas romperán los sistemas criptográficos clásicos. Algoritmos como RSA y ECC se volverán obsoletos.

Shor y Grover ya demostraron el potencial destructivo de los algoritmos cuánticos. Harán vulnerables las claves privadas, incluso retroactivamente. La mayoría de las blockchains no pueden integrar criptografía post-cuántica sin interrupciones. Cambiar los mecanismos de consenso o la arquitectura de las billeteras requiere hard forks, migraciones complejas y conlleva el riesgo de romper la compatibilidad.

Muchos proyectos están retrasando la actualización, dejando a los usuarios, datos e identidades digitales expuestos a ataques masivos una vez que llegue el Día Q.

Ciberseguridad descentralizada: un nuevo paradigma

Los sistemas digitales están evolucionando hacia entornos interconectados, distribuidos y complejos. Los enfoques tradicionales centralizados de ciberseguridad están teniendo dificultades para seguir el ritmo. La ciberseguridad descentralizada está surgiendo como una alternativa creíble, ofreciendo nuevos principios adecuados tanto para Web2 como para Web3.

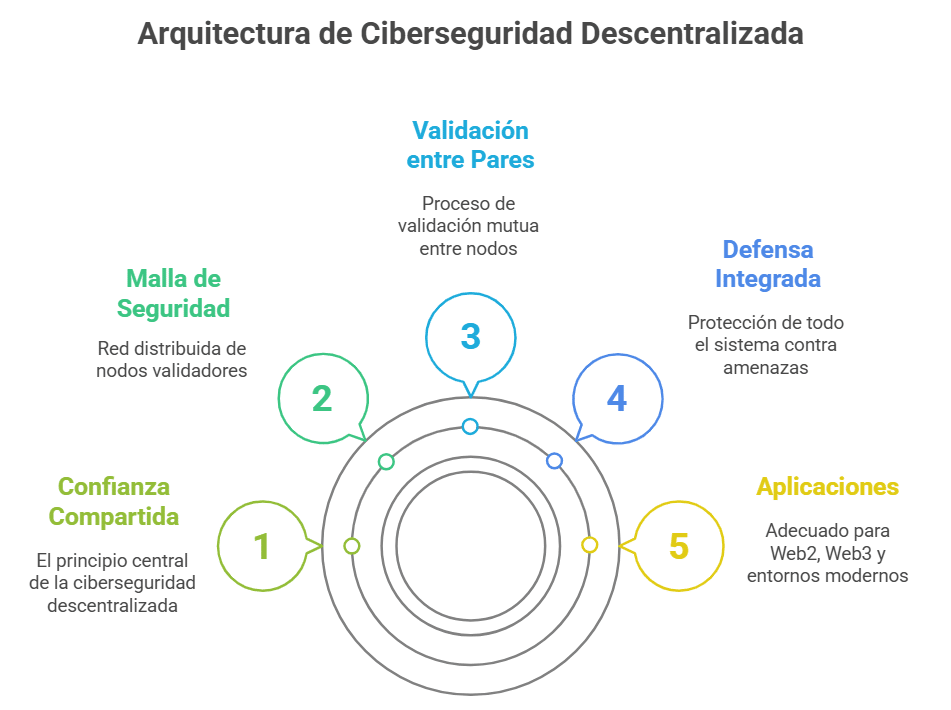

Los principios de la ciberseguridad descentralizada

A diferencia de los modelos tradicionales, la ciberseguridad descentralizada no depende de una autoridad central para la confianza. Se basa en una red distribuida donde cada dispositivo, nodo o sistema valida la seguridad de los demás.

Este modelo opera a través de una arquitectura de malla de seguridad, donde cada dispositivo se transforma en un nodo validador ciber-confiable que monitorea y valida cada otro dispositivo en la malla.

La validación entre pares fortalece la resiliencia. Si un nodo se comporta de forma anómala, el resto de la red puede aislarlo o desactivarlo automáticamente.

Esto crea una «mente colmena» de seguridad que responde en tiempo real, reemplazando una tecnología estática de más de 40 años y auditorías manuales obsoletas. Monitorea todos los componentes continuamente y detecta amenazas antes de que se propaguen. La protección perimetral ahora se reemplaza por una defensa integrada y de sistema completo.

¿Por qué este modelo se está volviendo esencial?

La validación en tiempo real es ahora crítica, ya que los ciberataques explotan ventanas de tiempo extremadamente cortas. Las reacciones rápidas determinan si una alerta se contiene o se convierte en una brecha importante. Las infraestructuras modernas ya no son centralizadas. Abarcan entornos de nube, móviles, IoT y blockchain. Los sistemas de seguridad deben seguir y adaptarse a esta realidad.

Además, Web2 y Web3 coexisten actualmente pero carecen de un estándar de ciberseguridad compartido. Una solución interoperable que conecte ambos mundos es ahora esencial. La ciberseguridad descentralizada responde a esta necesidad. Construye una fundación de confianza compartida, diseñada para resistir tanto las amenazas presentes como futuras.

Naoris Protocol: la fundación invisible para un internet seguro

Naoris Protocol hace más que añadir una capa de seguridad; redefine la infraestructura misma. Su misión: construir una fundación de ciberseguridad descentralizada que protege todo internet, desde sistemas Web2 heredados hasta blockchains avanzadas. Esta fundación opera de manera invisible, continua y bajo todas las capas existentes.

La Capa Sub-Cero: debajo de la Capa 0

Naoris introduce un concepto único: la Capa Sub-Cero, que se sitúa por debajo de la Capa 0 de blockchain, donde aún no existe ninguna capa de seguridad. Esta posición estratégica permite que el protocolo refuerce cualquier sistema digital sin alterar su funcionalidad.

A diferencia de otras soluciones, las blockchains que integran Naoris no requieren hard forks ni migraciones. Se integra de forma nativa con blockchains Layer 0, Layer 1 y Layer 2. Los ecosistemas compatibles con EVM pueden adoptarlo sin interrumpir sus redes.

Naoris también soporta sistemas Web2, incluidos servidores en la nube, dispositivos conectados, redes empresariales y bases de datos críticas, beneficiándose del mismo nivel de protección post-cuántica.

Al crear una malla de confianza a través de ambientes, Naoris se convierte en una capa unificadora, asegurando transacciones, comunicaciones y sistemas físicos mientras preserva la interoperabilidad Web2/Web3.

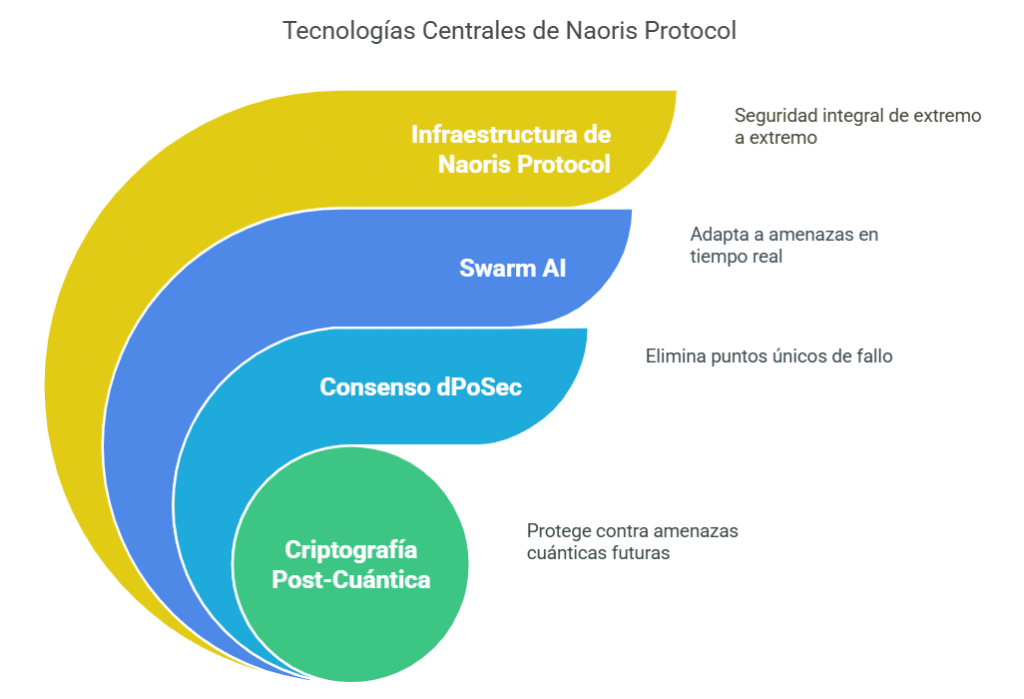

Las tres tecnologías centrales de Naoris Protocol

La infraestructura de Naoris Protocol se basa en tres tecnologías centrales que trabajan juntas para ofrecer seguridad de extremo a extremo:

Consenso dPoSec (Prueba Descentralizada de Seguridad)

dPoSec valida la «salud cibernética» de cada dispositivo conectado en tiempo real transformando dispositivos centralizados y no confiables en un ejército de nodos validadores descentralizados, eliminando puntos únicos de fallo.

Swarm AI

Swarm AI es una capa distribuida de inteligencia artificial. Cada nodo analiza su entorno y comparte percepciones con otros. Si surge una amenaza, toda la red se actualiza con la información más reciente sobre esa amenaza.

Esto crea una «mente colmena» colectiva capaz de adaptarse a cada ataque en tiempo real.

Criptografía post-cuántica

Naoris utiliza estándares criptográficos post-cuánticos como Dilithium-5 y KEMs, validados por NIST, OTAN y ETSI. Estos protegen datos, identidades y transacciones de amenazas cuánticas futuras.

Combinados, estos tres pilares forman una infraestructura única que resiste amenazas complejas y anticipa riesgos futuros.

Los principales beneficios del modelo de Naoris Protocol

Naoris Protocol ofrece más que una solución técnica. Redefine cómo se estructuran, protegen y validan los sistemas digitales. Su infraestructura descentralizada, automatizada y post-cuántica permite una seguridad continua, escalable e interoperable.

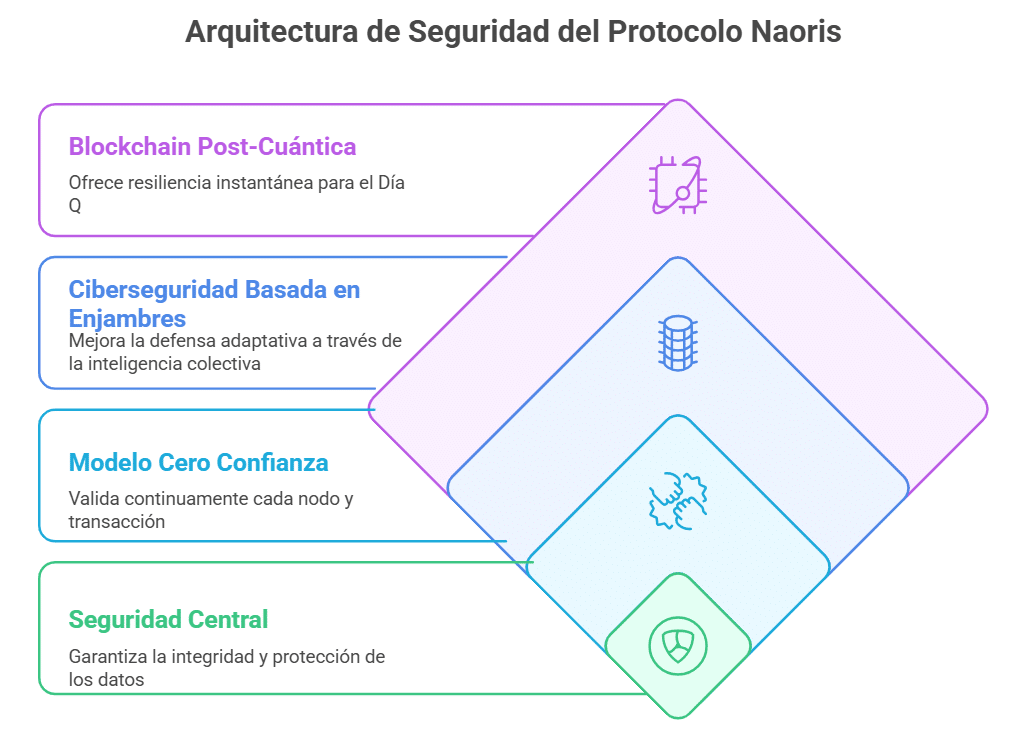

Un modelo cero confianza distribuido y automatizado

Naoris aplica Cero Confianza en toda la red: ningún dispositivo o interacción es confiable implícitamente. La validación ocurre en cada nodo, en todo momento.

Este modelo dinámico reemplaza la confianza estática. Cada componente debe demostrar cumplimiento antes de participar.

No hay control central, la validación ocurre localmente a través de dPoSec. La seguridad es aplicada por una red de pares, no por una autoridad central.

Ciberseguridad basada en enjambres para defensa adaptativa

La IA Enjambre posibilita la inteligencia colectiva. Cada nodo comparte datos de comportamiento local a través de la malla. Cuando surge una amenaza, la red responde instantáneamente, actualizando los mecanismos de defensa globalmente.

Esta defensa adaptativa evoluciona continuamente, sin intervención humana, asegurando una resiliencia dinámica frente a la creciente complejidad cibernética.

Blockchain post-cuántico en producción

Naoris es la primera blockchain operativa procesando transacciones post-cuánticas a escala. No es un prototipo, está en vivo, con millones de interacciones validadas. Esta infraestructura ofrece resiliencia instantánea para el Día Q. Los datos, identidades y contratos inteligentes pueden ser protegidos.

Cada amenaza detectada se registra inmutablemente en la cadena, permitiendo auditorías completas y mejora continua de la seguridad.

Un ecosistema económico descentralizado e incentivado

Naoris Protocol es más que tecnología innovadora, es un modelo económico basado en transparencia y participación. Incentiva a usuarios, empresas e infraestructuras a contribuir activamente a la seguridad global, impulsado por un token único: $NAORIS.

$NAORIS: el combustible de la seguridad descentralizada

$NAORIS impulsa todos los mecanismos de validación, coordinación y seguridad. Los nodos que cumplen con dPoSec ganan $NAORIS como recompensa, incentivando el buen comportamiento y aumentando la confiabilidad de la red.

$NAORIS también permite acceso a Ciberseguridad como Servicio (CSaaS): auditorías en tiempo real, validaciones y pruebas de cumplimiento. Apoya la gobernanza, los tenedores de tokens votan sobre actualizaciones, políticas y evolución del protocolo. Además, es usable en múltiples cadenas, aumentando flexibilidad y alcance.

Testnet y adopción: prueba de tracción en el mercado

La testnet de Naoris ya ha mostrado un impulso notable:

- 56M+ Transacciones Post-Cuánticas Procesadas : Naoris es la primera blockchain en procesar transacciones PQ a escala.

- 2,1M+ Carteras Creadas : Una tasa que supera la que la mayoría de cadenas importantes lograron en su primer año.

- 800K+ Nodos de Seguridad Activados : La mayor malla de seguridad descentralizada lanzada hasta la fecha ;

- 314M+ Amenazas Mitigadas : Superando en volumen de detección a proveedores tradicionales de ciberseguridad centralizada.

Estas cifras demuestran la viabilidad del modelo y la creciente demanda de mercado para ciberseguridad de próxima generación.

Casos de uso: dónde funciona Naoris hoy

Naoris no es solo teórico, ya está asegurando entornos reales.

En Web3: asegurando blockchains, contratos inteligentes y DAOs

La seguridad en Web3 sigue siendo una preocupación importante. Las blockchains compatibles con EVM sufren vulnerabilidades centralizadas en validadores, puentes y DEXs. Naoris las reemplaza con validación descentralizada en tiempo real de nodos y componentes en cadena.

También protege contratos inteligentes y DAOs, verificando cada interacción usando estándares post-cuánticos.

En Web2 y sectores críticos: salud, finanzas, defensa, ciudades inteligentes

Las infraestructuras Web2 manejan enormes cantidades de datos sensibles, en sistemas heredados.

Naoris valida la integridad del servidor y red continuamente, reforzando la sobernía digital:

- En salud, protege registros médicos, dispositivos conectados y plataformas de diagnóstico;

- En finanzas, asegura cumplimiento en tiempo real y bloquea intrusiones sistémicas;

- Las ciudades inteligentes usan Naoris para monitorizar infraestructura urbana: transporte, energía, edificios, sensores ambientales;

- La defensa y seguridad nacional se benefician de la continuidad operativa y mitigación híbrida de amenazas de Naoris.

Naoris ofrece una solución lista para desplegar que aborda los desafíos más urgentes de ciberseguridad actuales.

La ciberseguridad tradicional ya no cumple con la escala y sofisticación de las amenazas modernas. Construida sobre estructuras centralizadas, no puede resistir ataques de la era cuántica. Naoris Protocol ofrece una alternativa radical, convirtiendo cada dispositivo en un nodo de validación seguro, aplicando Cero Confianza en tiempo real y aprovechando criptografía post-cuántica validada. Su infraestructura Sub-Zero construye una nueva base de confianza digital. Protege tanto sistemas Web2 como Web3 hoy, mientras se prepara para los retos tecnológicos de mañana con fortaleza y transparencia. También cabe destacar que esto representa un gran avance para quienes buscan invertir en criptomonedas de ciberseguridad.

FAQ

No. El protocolo está construido sobre una infraestructura blockchain para garantizar integridad, trazabilidad y resiliencia. Su compatibilidad con EVM permite la integración en varias cadenas sin interrupciones.

Sí. Naoris tiene una arquitectura modular que permite a las pymes acceder a una ciberseguridad avanzada sin necesidad de una infraestructura costosa ni grandes inversiones.

Naoris actúa a nivel de infraestructura, no solo a nivel de software. Protege sistemas completos (hardware, software, procesos, APIs, etc.) mediante validación descentralizada, no con análisis locales ni firmas.

¡Maximiza tu experiencia en Cointribune con nuestro programa "Read to Earn"! Por cada artículo que leas, gana puntos y accede a recompensas exclusivas. Regístrate ahora y comienza a acumular beneficios.

Diplômé de Sciences Po Toulouse et titulaire d'une certification consultant blockchain délivrée par Alyra, j'ai rejoint l'aventure Cointribune en 2019. Convaincu du potentiel de la blockchain pour transformer de nombreux secteurs de l'économie, j'ai pris l'engagement de sensibiliser et d'informer le grand public sur cet écosystème en constante évolution. Mon objectif est de permettre à chacun de mieux comprendre la blockchain et de saisir les opportunités qu'elle offre. Je m'efforce chaque jour de fournir une analyse objective de l'actualité, de décrypter les tendances du marché, de relayer les dernières innovations technologiques et de mettre en perspective les enjeux économiques et sociétaux de cette révolution en marche.

Los contenidos y productos mencionados en esta página no están aprobados de ninguna manera por Cointribune y no deben interpretarse como su responsabilidad.

Cointribune se esfuerza por comunicar toda la información útil a los lectores, pero no puede garantizar su exactitud y exhaustividad. Invitamos a los lectores a investigar antes de tomar cualquier acción relacionada con la empresa y a asumir la plena responsabilidad de sus decisiones. Este artículo no debe considerarse como asesoramiento de inversión, una oferta o una invitación para comprar productos o servicios.

La inversión en activos financieros digitales conlleva riesgos.

Leer más