Malla de confianza descentralizada: La solución de Naoris Protocol

El panorama digital está evolucionando dentro de un entorno cada vez más complejo, interconectado y vulnerable. La aparición de tecnologías cuánticas, el auge de la IA y la proliferación de dispositivos conectados amplifican las vulnerabilidades existentes. Las infraestructuras Web2 y Web3 aún dependen de modelos centralizados que no pueden resistir nuevas amenazas. Esta centralización crea puntos únicos de fallo y debilita la resistencia general del sistema. A la luz de esta realidad, se vuelve necesario un nuevo enfoque. Naoris Protocol presenta el Cyber Physical Trust Mesh (CPTM), una solución de infraestructura descentralizada y post-cuántica. Supera el DePIN tradicional estableciendo una malla de confianza diseñada para validar, asegurar y reforzar continuamente cada capa digital.

En resumen

- Los sistemas centralizados Web2 y Web3 son estructuralmente vulnerables y no están preparados para las amenazas de la era de la IA y la cuántica.

- Naoris Protocol presenta el Cyber Physical Trust Mesh (CPTM), una infraestructura descentralizada y post-cuántica que asegura todas las capas digitales.

- El CPTM convierte cada dispositivo en un nodo validador, usando dPoSec, Swarm AI y criptografía resistente a la cuántica.

- A diferencia de los modelos tradicionales, Naoris permite validación autónoma en tiempo real y pruebas de seguridad transparentes registradas on-chain.

- Reduce costos de auditoría, acorta el tiempo de respuesta a amenazas y fortalece la resiliencia en sistemas cloud, IoT y blockchain.

- Ya escalando rápidamente, Naoris emerge como un estándar global de ciberseguridad para sectores críticos como defensa, finanzas y salud.

¿Qué es un Cyber Physical Trust Mesh (CPTM)?

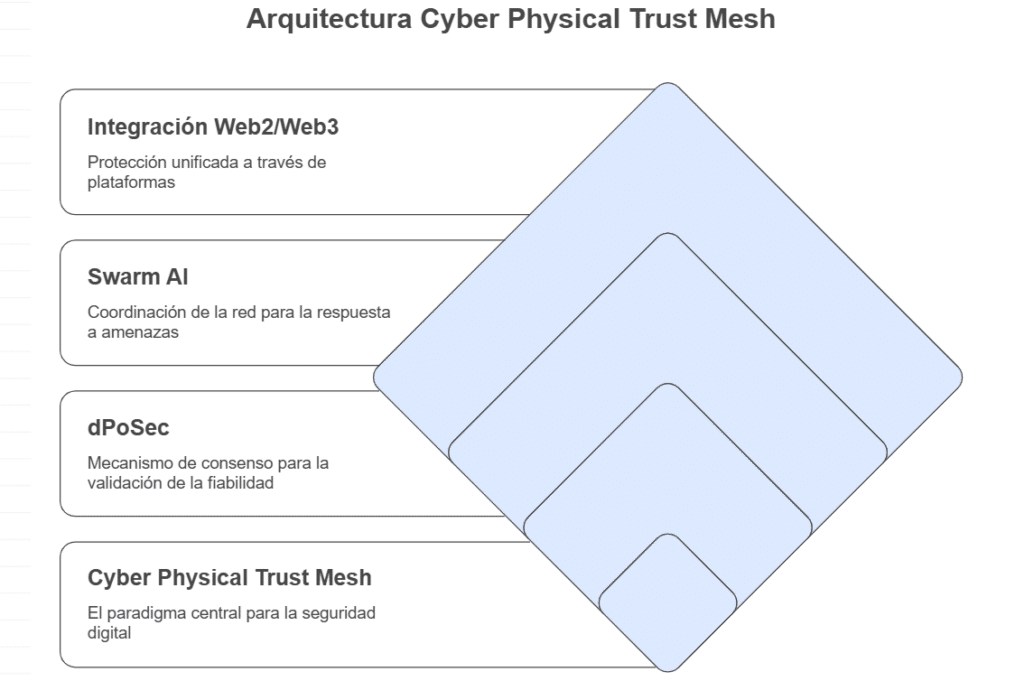

El Cyber Physical Trust Mesh es un nuevo paradigma de ciberseguridad. Introduce una arquitectura descentralizada diseñada para garantizar la confianza y la resiliencia en las infraestructuras digitales. A diferencia de los sistemas tradicionales, no depende de centros de control aislados, sino de una red distribuida que valida continuamente sus componentes.

¿Cómo funciona?

Un cyber physical trust mesh es una red de dispositivos interconectados capaces de verificar mutuamente su integridad. Cada dispositivo desempeña un papel activo en validar la seguridad de los demás. Este modelo transforma los sistemas digitales en entornos autodefensivos que no dependen de una autoridad central.

A diferencia de una simple malla de comunicación, que solo intercambia información, una Trust Mesh integra la confianza como elemento operativo central. Implementa una verificación sistemática de la salud cibernética de cada componente de la red.

Naoris Protocol eleva este concepto aún más. Lo integra en una infraestructura post-cuántica, diseñada para resistir las amenazas de la nueva era digital.

Componentes clave de un Trust Mesh de Naoris Protocol

Naoris convierte cada dispositivo físico, sensor IoT, servidor o validador de blockchain, en un nodo activo de seguridad. Cada nodo monitorea continuamente su propio estado y el de sus pares, y transmite pruebas criptográficas de cumplimiento a toda la malla.

La validación está a cargo del consenso dPoSec (Prueba Descentralizada de Seguridad), que evalúa la fiabilidad de cada componente en tiempo real. Swarm AI refuerza este enfoque coordinando respuestas de la red ante amenazas y distribuyendo de inmediato las actualizaciones de defensa. Finalmente, el CPTM unifica los sistemas Web2 y Web3 dentro de una sola malla segura, asegurando protección a través del cloud, blockchain y dispositivos físicos.

¿Por qué los sistemas centralizados no garantizan la seguridad?

Las infraestructuras digitales actuales están al borde de un fallo catastrófico, aferrándose a arquitecturas centralizadas que los sistemas cuánticos están a punto de destruir como si fueran papel. «Estamos viviendo en tiempo prestado», advierte el ex criptógrafo de la NSA James Rothwell. «La revolución cuántica no llegará en una década, está llegando ahora y hará obsoletos los protocolos de seguridad actuales antes de que la mayoría de las empresas siquiera comiencen a prepararse.»

Este legado Web2, que ya revela debilidades críticas frente a amenazas cibernéticas convencionales, enfrenta un colapso inminente bajo el asalto cuántico que los expertos ahora predicen podría materializarse en 6-12 meses, un plazo acelerado dramáticamente por los recientes avances en corrección de errores cuánticos. Incluso los sistemas Web3, a pesar de las afirmaciones de descentralización, conservan puntos centralizados críticos. Estas debilidades exponen todo el ecosistema a ataques a gran escala e impredecibles.

Fallas estructurales de Web2 y Web3

La principal falla de las arquitecturas Web2 radica en su centralización. Un solo punto de fallo puede poner en peligro un sistema entero. Esta vulnerabilidad estructural permite a los atacantes apuntar a servidores centrales para acceder a grandes volúmenes de datos o interrumpir servicios esenciales.

Muchos servicios todavía dependen de nubes centralizadas y servidores aislados que no comparten el estado de seguridad entre sí, lo que retrasa la respuesta ante amenazas.

En Web3, la situación no es mucho mejor. A pesar de capas de blockchain descentralizadas, los puentes, DEXs y validadores a menudo dependen de componentes Web2, reproduciendo las mismas debilidades. Las herramientas de detección fragmentadas limitan la visibilidad global y retrasan la neutralización de amenazas.

Los límites de los modelos tradicionales de ciberseguridad

Los modelos actuales dependen de auditorías periódicas y protocolos estáticos, que no son efectivos contra ataques en evolución. Los sistemas a menudo detectan intrusiones semanas después de que ocurren.

Además, la mayoría de las soluciones no son compatibles con la era post-cuántica. Los algoritmos clásicos no pueden resistir ataques cuánticos futuros.

Por último, estos modelos no proporcionan pruebas criptográficas continuas de seguridad. Los usuarios deben confiar en promesas de terceros, sin manera de verificar la integridad del sistema en tiempo real.

Naoris Protocol: una infraestructura de confianza para la era post-cuántica

Naoris Protocol se basa en una visión radicalmente nueva de la ciberseguridad. No simplemente repara vulnerabilidades existentes; redefine la arquitectura digital integrando la confianza en su núcleo. Esta infraestructura opera bajo todas las capas técnicas existentes para entregar una seguridad nativa, continua y resistente a la post-cuántica.

La Capa Sub-Cero: una base invisible debajo de las Capas 0/1/2

La Capa Sub-Cero es la base técnica del protocolo. Opera debajo de las Capas 0, 1 y 2, mejorando la fiabilidad de todos los sistemas digitales sin alterar su funcionamiento.

Esta capa invisible actúa como una fundación de confianza. Valida la integridad en tiempo real de los componentes, ya sean blockchain, nube o IoT. Se integra con blockchains compatibles con EVM sin requerir hard forks y también soporta infraestructuras Web2. No se necesita una renovación importante para adoptar la seguridad post-cuántica de Naoris.

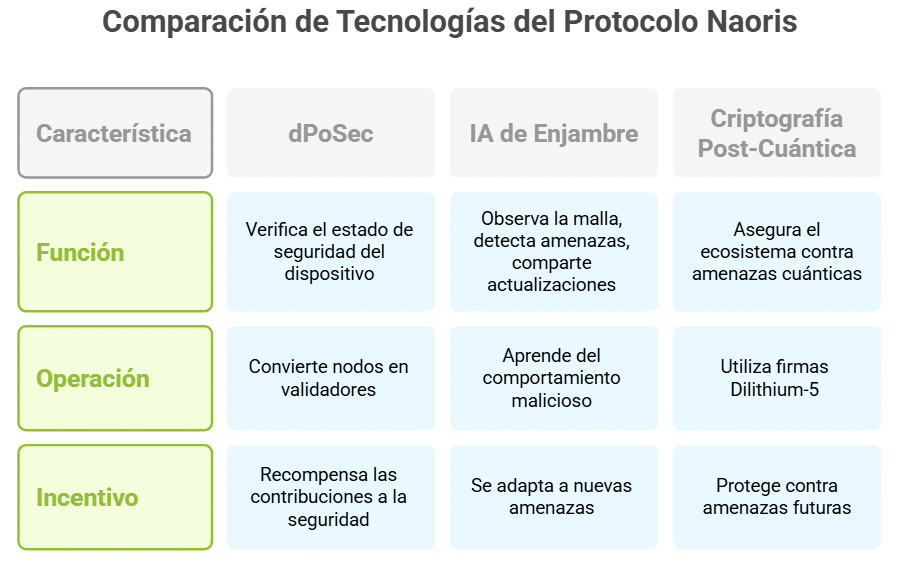

Tecnologías centrales del CPTM de Naoris

- dPoSec verifica el estado de seguridad de cada dispositivo conectado, convirtiendo cada nodo en un validador confiable;

- Swarm AI, una capa distribuida de inteligencia, observa toda la malla, detecta amenazas, aprende del comportamiento malicioso y comparte instantáneamente actualizaciones de defensa a través de la red;

- Naoris también se basa en estándares de criptografía post-cuántica alineados con NIST, OTAN y ETSI. Usa firmas Dilithium-5 y mecanismos avanzados de encriptación para proteger el ecosistema del Día Q y otras amenazas cuánticas.

Esta malla de seguridad opera con un modelo de incentivos. Los dispositivos que validan su estado y contribuyen a la seguridad de la red ganan recompensas $NAORIS. El sistema aprende colectivamente. Se adapta a cada amenaza integrando nuevas reglas de defensa.

Tan pronto como se detecta una amenaza localmente, la malla responde globalmente, aislándose, neutralizándose y reforzándose en tiempo real.

¿Cuáles son los beneficios concretos del Cyber Physical Trust Mesh?

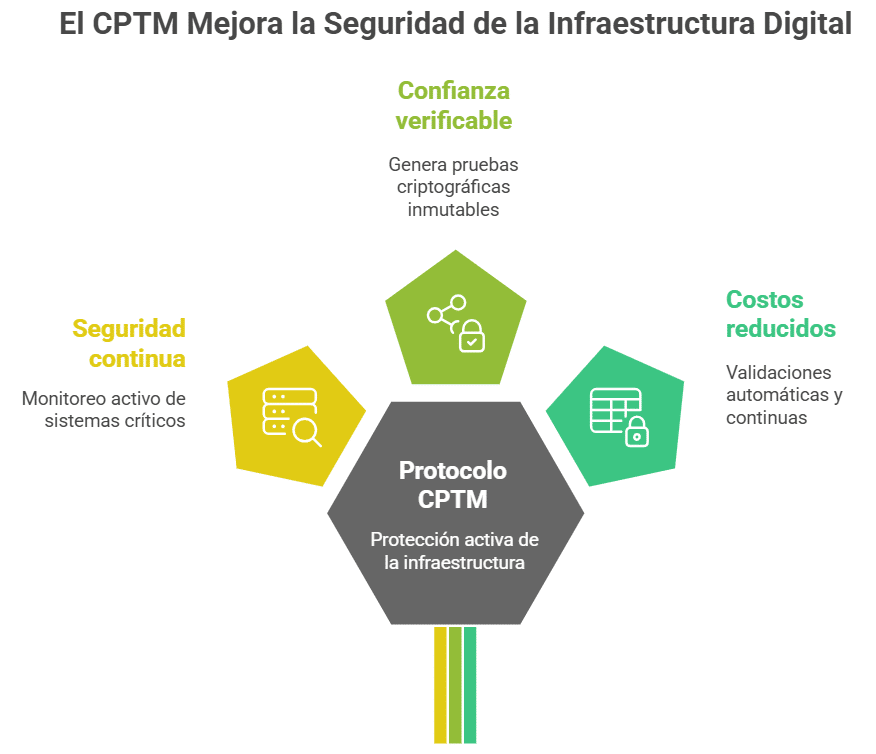

El CPTM de Naoris Protocol ofrece una respuesta estructural a las fallas de seguridad digital. Va más allá de la protección para convertirse en una parte activa de la infraestructura. Sus beneficios abarcan la seguridad técnica, la transparencia, la eficiencia en costos y la resiliencia operativa.

Seguridad continua para infraestructuras Web2 y Web3

El CPTM asegura la monitorización activa de sistemas críticos. Cubre entornos en la nube, dispositivos IoT y sistemas de red edge. Cada dispositivo se convierte en un punto de control autónomo.

También protege infraestructuras Web3, fortaleciendo puentes, DEXs, DAOs y contratos inteligentes. Estos componentes, a menudo vulnerables, adquieren un nivel de vigilancia que las blockchains tradicionales no pueden ofrecer por sí solas. La seguridad se convierte en una propiedad nativa del sistema, integrada en cada interacción.

Confianza verificable y transparente

El Trust Mesh genera pruebas criptográficas inmutables. Cada acción validada queda registrada en la blockchain. Ningún actor puede alterar los datos sin consenso.

La validación es descentralizada. Los dispositivos se autoevalúan continuamente, verificando cruzadamente el estado de seguridad de los demás.Este enfoque garantiza total transparencia, brindando confianza a usuarios, empresas y reguladores. Establece un clima de confianza medible basado en evidencias objetivas.

Costos reducidos y mayor resiliencia

El modelo de Naoris elimina la necesidad de auditorías manuales frecuentes. Las validaciones son automáticas, continuas e infalsificables. Esto reduce los costos operativos relacionados con la seguridad. Las empresas ya no necesitan herramientas dispersas o múltiples proveedores externos.El Trust Mesh también acorta los tiempos de detección y respuesta. En cuanto surge una amenaza, la red la aísla y actualiza sus defensas. Este enfoque proactivo previene interrupciones costosas y mejora la resiliencia de los sistemas digitales.

Un estándar global emergente para sistemas críticos

El CPTM de Naoris Protocol no es solo una innovación tecnológica, sino que se posiciona como un nuevo estándar global de seguridad para infraestructuras críticas. Sus aplicaciones abarcan numerosos sectores estratégicos, tanto públicos como privados.

Casos de uso estratégicos del Trust Mesh

El Trust Mesh aborda las necesidades de sectores sensibles como defensa, ciudades inteligentes, finanzas, salud, vehículos autónomos e IoT. Gracias a su arquitectura descentralizada y criptografía post-cuántica, protege datos, sistemas e interacciones críticas.

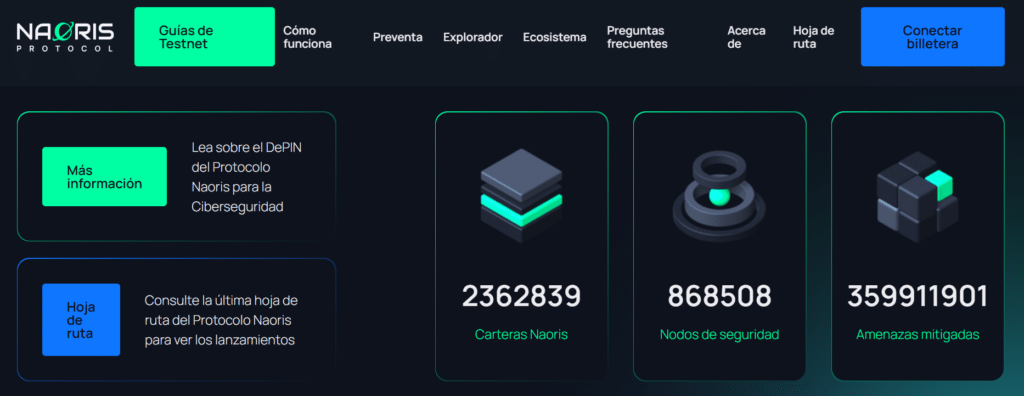

La red de pruebas de Naoris confirma este enfoque a gran escala. Registró 1,1 millones de nodos de seguridad y procesó más de 133 millones de transacciones post-cuánticas, superando ya los referentes actuales de la industria.

Un modelo alineado con las necesidades gubernamentales y empresariales

Hoy los gobiernos requieren sistemas que sean conformes, soberanos y auditables. Naoris cumple con los tres. Garantiza cumplimiento continuo, soberanía digital completa y auditabilidad nativa mediante el registro en blockchain de pruebas de seguridad.El Trust Mesh se integra perfectamente en procesos industriales, mejorando la seguridad sin interrumpir los sistemas existentes.

Naoris Protocol: de la visión al despliegue operativo

Naoris está pasando de la promesa a la implementación. Más de 30 sectores se preparan para integrar sus soluciones en sus operaciones. El rendimiento de la red de pruebas ya supera a líderes tradicionales como Cloudflare y Microsoft en volumen de detección de amenazas. Esta adopción rápida confirma el papel central de Naoris en el futuro de la ciberseguridad descentralizada.

A medida que las amenazas digitales se aceleran y surgen riesgos cuánticos, los modelos tradicionales de ciberseguridad alcanzan sus límites. Es esencial un nuevo enfoque. El Cyber Physical Trust Mesh ofrece una respuesta efectiva a los requisitos modernos, transformando la seguridad en una capa de infraestructura distribuida, continua y verificable. Este modelo elimina los puntos de falla y mejora la resiliencia de los sistemas críticos. Naoris Protocol encarna esta revolución, no solo mejorando la ciberseguridad, sino redefiniendo sus fundamentos. Con su Capa Sub-Cero y arquitectura post-cuántica, convierte la confianza en un estándar nativo para el mundo digital del mañana.

FAQ

Una Trust Mesh protege activamente dispositivos y datos en tiempo real, mientras que una blockchain solo registra transacciones. La Trust Mesh integra validación, detección y respuesta a amenazas como funciones centrales.

Sí. Naoris Protocol se integra perfectamente con sistemas Web2 y blockchains compatibles con EVM. No se requiere rediseño ni hard fork.

Sí. Los nodos pueden validar localmente, almacenar pruebas y sincronizarlas una vez que se restablece la conexión. Esto garantiza una seguridad continua incluso en entornos inestables.

¡Maximiza tu experiencia en Cointribune con nuestro programa "Read to Earn"! Por cada artículo que leas, gana puntos y accede a recompensas exclusivas. Regístrate ahora y comienza a acumular beneficios.

Diplômé de Sciences Po Toulouse et titulaire d'une certification consultant blockchain délivrée par Alyra, j'ai rejoint l'aventure Cointribune en 2019. Convaincu du potentiel de la blockchain pour transformer de nombreux secteurs de l'économie, j'ai pris l'engagement de sensibiliser et d'informer le grand public sur cet écosystème en constante évolution. Mon objectif est de permettre à chacun de mieux comprendre la blockchain et de saisir les opportunités qu'elle offre. Je m'efforce chaque jour de fournir une analyse objective de l'actualité, de décrypter les tendances du marché, de relayer les dernières innovations technologiques et de mettre en perspective les enjeux économiques et sociétaux de cette révolution en marche.

Los contenidos y productos mencionados en esta página no están aprobados de ninguna manera por Cointribune y no deben interpretarse como su responsabilidad.

Cointribune se esfuerza por comunicar toda la información útil a los lectores, pero no puede garantizar su exactitud y exhaustividad. Invitamos a los lectores a investigar antes de tomar cualquier acción relacionada con la empresa y a asumir la plena responsabilidad de sus decisiones. Este artículo no debe considerarse como asesoramiento de inversión, una oferta o una invitación para comprar productos o servicios.

La inversión en activos financieros digitales conlleva riesgos.

Leer más