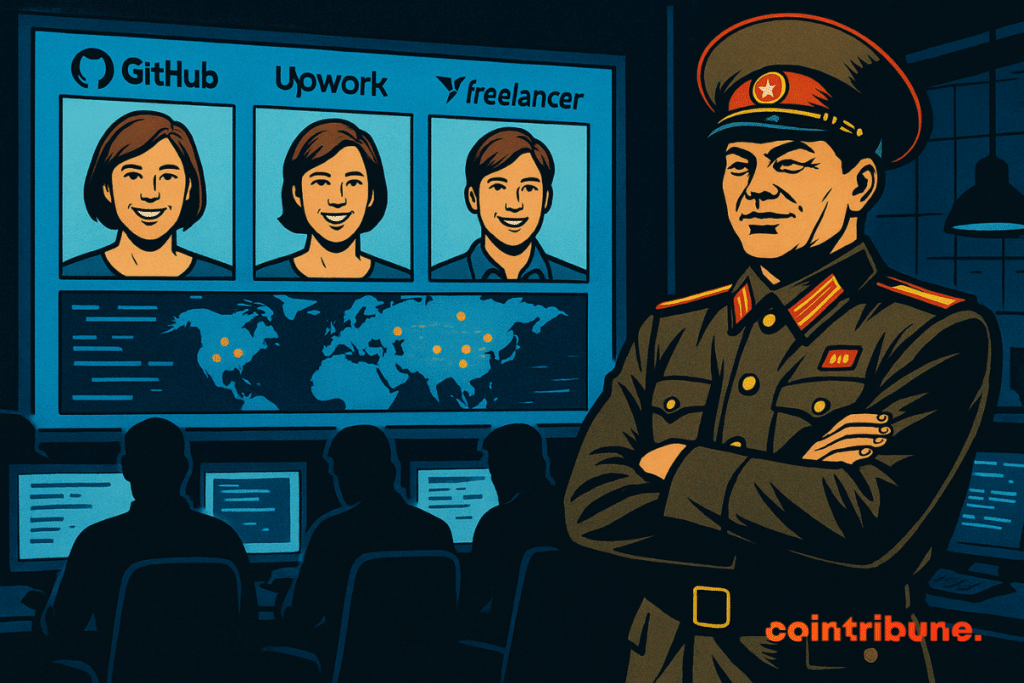

Une fraude massive organisée par Pyongyang touche GitHub, Upwork et Freelancer

Les hackers nord-coréens ont déjà siphonné des millions en bitcoin et en ether, se hissant parmi les pires cauchemars de la communauté crypto. Redoutés, traqués, maudits, ils déjouent pourtant chaque filet. Car depuis peu, ils ne se contentent plus de voler : ils recrutent, s’organisent, infiltrent, structurent. GitHub, Upwork, Freelancer… toutes les plateformes sont devenues des terrains de chasse. Et ce qu’ils visent désormais, ce n’est plus seulement un pactole, mais l’ossature même de l’économie décentralisée.

En bref

- Les hackers nord-coréens se font passer pour recruteurs et ciblent les freelances sur GitHub ou Upwork.

- Ils utilisent des malwares, documents falsifiés et IA pour usurper identités et tromper les plateformes.

- Les victimes sont souvent vulnérables : femmes, Ukrainiens, ou personnes précaires attirées par de faux jobs.

- Les paiements transitent par des proxies et repartent en crypto vers les réseaux du régime nord-coréen.

Quand des recruteurs IA et faux profils infestent les plateformes tech

En 2024, Pyongyang, qui compte plus de 60 développeurs dans les plateformes crypto, a franchi une nouvelle étape dans sa guerre numérique. Les hackers du régime ne postulent plus simplement à des offres : ils les créent. Sur Upwork, Freelancer ou GitHub, ils publient des annonces destinées à appâter des développeurs spécialisés dans la crypto. Derrière ces offres apparemment ordinaires se cache un plan bien huilé : le candidat est invité à télécharger un projet, hébergé sur GitHub, censé servir de test technique. Le code contient un malware, souvent de type BeaverTail.

Pour rendre ces pièges indétectables, les agents nord-coréens utilisent l’IA pour générer des visages, falsifier des voix et produire des documents officiels ultra crédibles. Ils se servent d’outils sophistiqués pour améliorer les fichiers d’identité, altérer les photos et modifier les voix afin de tromper les systèmes de vérification.

Rien n’est laissé au hasard : l’apparence, le son, les détails administratifs sont optimisés pour passer les contrôles sans éveiller le moindre soupçon.

Exiger une interview vidéo en direct et interactive lors du processus de sélection, afin de s’assurer que l’apparence du candidat correspond bien à la photo de profil et aux documents soumis (souvent volés ou générés par IA).

Heiner García Pérez, membre du SEAL Intel

Ces faux profils deviennent de véritables chevaux de Troie. Le système KYC des plateformes n’est plus une barrière, mais un outil de camouflage. C’est une guerre de l’apparence où le régime nord-coréen mène la danse.

Social engineering et exploitation humaine : des recruteurs au sourire numérique

La ruse nord-coréenne ne s’arrête pas aux outils. Elle s’appuie sur des failles humaines. Les agents de Pyongyang ciblent des personnes vulnérables : freelances isolés, Ukrainiens en crise, femmes en recherche d’indépendance économique. Sur des forums comme InterPals ou AbleHere, les approches commencent toujours doucement : un échange amical, une promesse de revenus, un test rapide.

Puis vient l’engrenage : documents d’identité, logiciels comme AnyDesk, prise de contrôle du compte freelance. Les « recrutés » deviennent des prête-noms. Et le partage est clair : 20 % pour eux, 80 % pour l’opérateur.

Un document interne trouvé dans les fichiers d’un hacker indique une organisation quasi militaire : scripts de contact, procédures d’onboarding, PowerPoint explicatif. La fraude devient une entreprise de sous-traitance numérique.

La communauté crypto, qui repose sur la décentralisation, en est la proie rêvée. Les portefeuilles numériques sont accessibles, les freelances crypto sont nombreux, les identités circulent.

Derrière ce système, une vérité glaçante : Pyongyang exploite des individus pour en tromper d’autres. Et tout cela sous un masque amical, bienveillant, presque engageant.

Réseaux opaques, crypto et IA : le business plan de Pyongyang

Ce que la Corée du Nord a mis en place relève du plan industriel. Les paiements transitent par des plateformes freelance vers des comptes bancaires ou wallets crypto tenus par les « proxies ». Ensuite, les fonds sont rapatriés sous forme de cryptoactifs vers Pyongyang ou ses complices.

L’IA joue ici encore un rôle : profils générés, historiques d’activité simulés, faux appels Zoom pour valider les identités. Les recruteurs demandent parfois à leurs collaborateurs d’enrôler leur entourage, formant un réseau pyramidal difficile à tracer.

La crypto-sphère devient le canal idéal pour ces flux invisibles : pas de banque, pas de régulateur, pas de douane.

Résumé visuel des faits marquants :

- Plus de 300 développeurs ciblés depuis 2024 ;

- Paiement redistribué selon une règle : 80 % opérateur / 20 % proxy ;

- Plateformes infiltrées : Upwork, Freelancer, GitHub… ;

- Usage massif d’IA pour l’usurpation d’identité ;

- Malwares répandus : BeaverTail, InvisibleFerret.

Ce modèle fonctionne parce qu’il mêle technologie et manipulation psychologique, avec une efficacité redoutable. Les plateformes, souvent dépassées, peinent à bloquer ces comptes, qui réapparaissent sous d’autres noms, d’autres visages.

Les hackers nord-coréens ont saigné à blanc l’univers crypto en 2024. Avec 1,3 milliard de dollars siphonnés, ils ont signé une année record. Leur stratégie évolue. Leur puissance aussi. Jusqu’où iront-ils ?

Maximisez votre expérience Cointribune avec notre programme 'Read to Earn' ! Pour chaque article que vous lisez, gagnez des points et accédez à des récompenses exclusives. Inscrivez-vous dès maintenant et commencez à cumuler des avantages.

La révolution blockchain et crypto est en marche ! Et le jour où les impacts se feront ressentir sur l’économie la plus vulnérable de ce Monde, contre toute espérance, je dirai que j’y étais pour quelque chose

Les propos et opinions exprimés dans cet article n'engagent que leur auteur, et ne doivent pas être considérés comme des conseils en investissement. Effectuez vos propres recherches avant toute décision d'investissement.